美国辛普森制造公司向证券交易委员会(SEC)提交8-K表格,披露了一起引发公司运营中断的网络安全事件,预计事件影响将持续一段时间。该公司表示,它在上周二检测到IT问题和应用程序中断,并很快意识到这是由网络攻击引起的。为了应对这种情况,辛普森将所有受影响的系统脱机以防止攻击蔓延。

辛普森制造公司是一家美国建筑和结构材料生产商,也是北美结构连接器和锚栓的主要制造商之一,拥有 5,150名员工,年净销售额为21.2亿美元(2022年)。

公司表示,上周二发现了IT问题和应用程序中断问题,并很快发现问题是由网络攻击引起。为了应对这种情况,公司关闭了所有受影响系统,以防攻击扩散。

该声明进一步澄清,正在进行的补救过程可能需要一些时间。因此,业务运营的暂停将持续存在。辛普森制造公司表示:“该事件已经并预计将继续导致公司部分业务运营中断。”

长时间的中断通常是由勒索软件攻击引起的,这些攻击涉及数据加密,导致关键系统和应用程序无法使用,因此修复起来很复杂。

此外,数据被盗的可能性将是一个重大问题,因为辛普森制造公司是其行业的领导者,可能持有大量专有信息。该公司经营着七个实验室,用于测试新设计和材料,并拥有两千多项专利和商标。然而,影响辛普森制造公司的网络安全事件类型尚未确定,也没有勒索软件组织对该公司的攻击负责。

该公司表示,它已经聘请了领先的第三方专家来协助其调查和恢复,但两者都处于初始阶段。网络攻击的宣布导致业务运营暂停,尚未对公司的股票交易业绩产生负面影响。

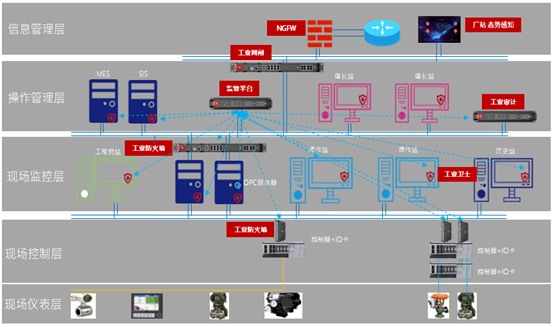

六方云智能制造网络安全解决方案

随着OT与IT融合的新一代技术在智能制造行业的应用,数字化、网络化、智能化成为企业发展的核心内容和企业变革的重要方向;智能制造业务应用系统网络化后带来了攻击剖面的扩大,企业将面临工业设备、通信控制、网络连接、主机应用、云平台和数据等多个方面的安全挑战,智能制造工业控制系统的安全防护迫在眉睫;为此,六方云秉承“AI基因,智能防御”的安全理念,为智能制造网络安全打造基于AI技术的下一代工业安全纵深防御体系。

智能工厂的网络呈现“网络化、无线化、扁平化”的组网模式,大量的TCP/IP协议引入到工控系统中,导致攻击面不断扩大,企业对于受攻击、受感染情况不清楚,恶意流量产生的原因、如何处置也不清楚,无法从根本上遏制病毒的传播和破坏。智能工厂内部生产设备的通信控制协议,没安全保护机制,病毒很容易通过控制协议对生产设备造成破坏和干扰,控制器运行状态、流量模型不清楚,上位机与控制器之间的业务模型不清楚,上位机与控制器之间的关键敏感操作不清楚,当发生生产业务故障时很难定位是生产系统故障还是因为病毒感染引起的。

2、工业设备与主机应用风险:

智能制造生产设备大量采用IP化的模式,通过软件操作系统进行动作操控执行,这些生产设备的操作系统会存在大量的漏洞,导致生产设备直接暴露在互联网中,极易被黑客攻击,木马病毒在设备间极易扩散,为黑客在企业网络中窃取数据提供了便利。同时我国智能工厂的生产设备大多数采用国外产品,其技术和漏洞并不掌握,需要借助相应的安全防护措施进行安全防护。安装生产设备控制软件的上位主机大量采用Windows操作系统,存在大量的系统漏洞,部分版本无更新漏洞补丁,存在重大安全风险;同时主机的USB口管理不规范,病毒极易通过USB存储设备进行传播。

3、云平台内部安全风险和数据安全风险:

由于云平台的特性导致安全边界消失,云内缺乏有效隔离机制,云内东西向流量无法安全防护与审计,资产状态无法感知。云内应用数据的生成、传输和使用缺乏必要的隔离和审计手段。

1、定期风险评估:

梳理企业内部有哪些物理资产和数据资产,分析价值;识别资产面临哪些脆弱性和威胁,以攻击者的视角对企业资产攻击面进行检测发现、分析研判、情报预警、响应处置和持续监控,输出资产安全性管理方法。

实施网络分区分域管理;通过下一代防火墙/工业防火墙进行边界访问控制,采用包过滤、状态检测、工控指令白名单等技术对通信过程进行安全防御,有效阻止来自工业设备层、互联网侧、工控系统内部的入侵攻击和威胁的资源,使攻击威胁难以达成。

部署工业网络审计与入侵检测系统,基于资产视角,对网络内部运行的流量、协议进行审计,建立资产互访关系,使安全状态可视,流量可视;对于向内网进行的生产数据非法收集、恶意攻击、数据篡改、违规操作进行告警和审计;对违规操作接入到网络中的资产和网络攻击行为实时告警,对网络中的所有活动进行行为审计、内容审计、协议审计、流量审计,生成完整记录,方便事件追踪溯源。

4、工业设备防护:

部署工业防火墙系统,采用基于用户,网络,工业协议,白名单,功能码,时间的六维访问控制,对与工业设备通信的主机进行过滤和控制;工业防火墙内置丰富的OT与IT入侵特征规则库,可对漏洞利用攻击进行安全防护,防止设备被攻击。

5、工业主机安全防护:

搭建基于工控系统主机的入侵防护机制,提升主机安全防护水平,工控主机中推荐安装安全防护软件,鉴于工控主机资源配置低、操作系统版本参差不齐,主机防护软件采用基于工业白名单技术的工业卫士软件进行安全防护,具备病毒阻止、木马阻止、恶意程序防护、未授权的应用程序和服务阻止,应能够及时识别恶意病毒并告警。通过主机加固策略,对勒索病毒、蠕虫病毒和挖矿病毒的传播过程进行阻断,对核心关键数据进行完整性保护,

6、安全态势运营与管理:

部署安全态势感知平台,从不同维度对工控网的安全态势进行汇总分析,包括资产态势、运行态势、脆弱性态势、网络攻击态势和日志告警趋势等,提升工业控制系统信息安全监管水平和防御能力,重点实现对工业控制系统的监测、预警、审计和接入防护等功能,同时加强对高级可持续威胁攻击的检测和全网日志的关联分析,及时发现外部攻击及内部非法操作,并进行应急响应。

部署虚拟分布式防火墙,实现云内基于不同维度的安全域划分,实现安全域之间、安全组之间以及虚拟机之间细粒度的访问控制、入侵防御、攻击防护和病毒阻断等安全业务,切实保障云内数据的安全。

1、通过将安全产品的数据与态势感知平台的综合分析结果进行融合,实现全面的态势感知。企业能够更准确地识别威胁,及时发现潜在的风险,从而在安全事件发生之前就做出预防和应对措施。

2、通网络审计与入侵检测,实时网络监测,保障正常生产,对网络数据、事件进行实时监测、实时警告,帮助用户实时掌握工业控制网络运行状况。

3、细粒度、多维度网络隔离与访问控制,五道安全防护防线,让工控系统边界坚若磐石,六维访问控制策略,让安全运维灵活性大幅度提升。

消息来源:

https://www.bleepingcomputer.com/news/security/simpson-manufacturing-shuts-down-it-systems-after-cyberattack/