1. 案例概述

我国是能源消费大国,资源大量依赖进口,对进口石油和天然气的依赖高达73%和43%,为保证能源供应,我国积极推进海洋油气资源开发利用,海上油气开采成为我国能源增长的新引擎,有效保障了我国的能源安全不受制约。

海上平台的作业范畴包括钻井、采油、处理、存储和输送,主要设施涉及中心平台、井口平台、储油平台/FPSO、海底管线、陆上终端等。根据海上平台分工不同,海上平台通常以集群的形式存在,通过海底光缆与陆地相连接的海上平台是中心平台,生产平台和中心平台通过海底光缆实现网络通信。

六方云基于海上平台业务安全风险,结合国家网络安全政策和法律法规,利用OT/IT融合安全技术构建全面的网络安全防护体系,保障海上油气平台生产网络免受攻击威胁。

2. 安全风险与现状分析

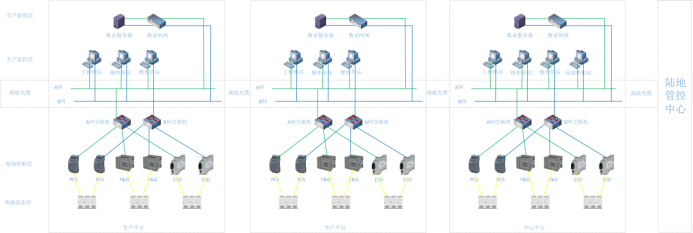

目前海上平台工艺控制系统多数采用西门子、霍尼韦尔和ABB的设备,海上平台集群组网结构如下图所示,网络链路采用A/B网冗余的组网方式,生产平台三大系统控制器和工程师站、操作员站都通过以太网的方式连接核心交换机。生产平台中控室无需24小时人员值守,中心平台远程控制站会通过远程桌面实时监测生产平台的工程师站画面,保证生产正常稳定运行。

当前生产系统组网方式存在以下安全隐患:

1. 生产平台和中心平台之间,中心平台和陆地管控中心之间都通过海底光缆通信,彼此存在大量的信息交互,信息在未加密的情况下远距离传输,并且缺少用户身份验证的手段,容易受到第三方窃听攻击。攻击者可以利用网络抓包工具对网络中的明文信息进行嗅探,通过局域网监听和业务流量分析,获取工艺系统核心数据和系统账号、密码等敏感信息,甚至可以利用这些数据针对系统进行进一步的入侵。

2. 陆地管控中心到海上平台,中心平台到生产平台都存在远程运维的需求,目前普遍直接采用远程桌面的方式远程控制生产平台的工程师站,这种远程控制端口是黑客最常用利用的攻击跳板。工程师站主机上安装有针对PCS控制器的组态软件,相对于操作员站来说,业务系统控制权限更高,可以直接修改控制器的告警参数和阈值,黑客一旦掌握了工程师站的管理员权限,就可以通过合法的方式调高工艺系统告警阈值,致使有害气体浓度、可燃性气体占比超标等情况不会出现声光告警,后果不堪设想。

3. 运维人员权限没有被严格限制,无论是内部人员巡检、外部人员调试排查,都可以直接获取系统最高权限,现场人员也通常无法判断运维人员在上位机的操作行为是否合规,是否出现越权访问行为,操作是否影响其他业务系统。一旦主机出现故障也无法通过操作记录进行追踪溯源,快速定位问题,排查恢复效率极低。系统密码存在弱口令现象,管理员也没有定期修改账户密码的习惯,频繁的远程运维导致密码泄露风险很高。

4. PCS,ESD和FGS等业务系统所采用的控制器设备固件版本老旧,底层普遍采用windows系统或unix系统,从系统投入运营后就没有升级过固件版本或,存在大量的系统漏洞,一旦控制器进程被黑客篡改,工艺控制系统便形同虚设,平台上的人员安全会遭受巨大威胁。

5. 工程师站作为工业控制系统的大脑,对于生产控制至关重要,但工程师站普遍采用windows7系统,从未进行系统升级和打补丁,主机也从未进行针对系统、文件、程序的主机加固配置,无法抵御以勒索病毒为首的恶意文件传播。

6. 对于网络中的业务流量缺乏收集和分析的手段,无法针对网络资产进行业务梳理,一旦出现异常访问关系也无法感知并做出应对。

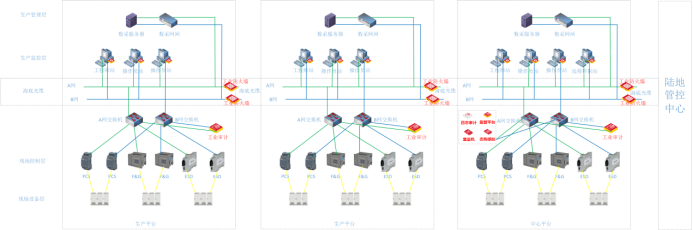

3. 解决方案

在中心平台设置安全管理区,部署日志审计、监管平台、堡垒机和态势感知平台,安全管理区设备旁路接入中心平台核心交换机;在生产平台和中心平台核心交换机上旁路部署工业审计系统;在生产平台和中心平台网络出口处部署工业防火墙;在所有工程师站和操作员站安装工业卫士软件和日志采集插件。

1. 海上平台网络出口部署工业防火墙,通过搭建端对端VPN通道实现业务数据加密传输,利用严格的身份验证手段避免中间人攻击,通过完善的信息加密传输手段,保证窃听者无法解析报文信息内容,过滤第三方攻击者对工艺控制系统下达的指令,最大程度上保证了网络业务传输的安全。

2. 将所有主机和服务器资产纳管到堡垒机,通过堡垒机配置资产运维账号并设置严格的访问操作权限,无论是平台固定人员还是第三方运维人员都必须通过堡垒机进行设备运维,实现运维行为的可管可控。并通过堡垒机配置敏感指令集合,拦截高危敏感操作指令,可以规避删库、重启、修改系统文件、关闭防火墙等误操作和恶意操作,从而实现安全运维。

3. 日志审计系统收集全网日志,通过全面的日志及行为分析弥补现有各类技术产品在威胁分析发现方面的不足。遇到特殊安全事件和系统故障,日志审计可以确保日志完整性和可用性,协助管理员进行故障快速定位,并提供客观依据进行追查和恢复,为安全事故的责任追查、故障定位提供有力的技术手段。

4. 将生产网核心交换机的流量镜像到工业审计系统,通过使用监督式学习,利用多维聚类算法,对报文自动提取特征和分类,梳理网络资产和业务访问关系阈值,利用AI技术分析异常访问行为并产生告警。通过深度解析工控私有协议,记录所有针对寄存器的操作指令,生成工业协议白名单,匹配白名单中的协议规则,实现网络状态实时监测,异常事件及时告警。

5. 所有上位机安装工业卫士软件,有效保护工业主机免受恶意文件攻击。通过工业卫士对工控主机外设,如USB、网卡、软驱、光驱、蓝牙、红外等进行控制,防止恶意文件通过外设传播到上位机。利用工业卫士进行安全基线检查,使用者根据软件引导进行硬件配置、补丁情况、进程列表、应用程序、系统服务、账户信息等项目的基线配置,提高主机安全防护能力。

6. 借助态势感知平台,运维人员可以及时了解网络状态、受攻击情况、攻击来源以及哪些服务易受到攻击等情况;用户单位可以清楚地掌握所在网络的安全状态和趋势,做好相应的防范准备,减少甚至避免网络中病毒和恶意攻击带来的损失;安全分析团队可以获取外部及内部威胁情报,为安全运维人员提供专业的情报分析工具,从而实现主动预警、实时监控、发现威胁、响应处置的防御闭环。

4. 应用效果

遵照等保要求,满足安全合规

梳理出海上平台的主要工业控制网络和工业生产系统,从等保2.0要求的安全通信网络,安全区域边界,安全计算环境和安全管理中心等四个技术方向充分考虑和设计,充分满足合规要求,从而实现主动防御体系的建设。

建立完善的安全防护体系,抵御网络入侵

通过构建完善的纵深安全防护体系,对生产控制系统网络安全进行整改加固,强化边界防护的基础上,加强内部的物理安全、网络安全、操作系统安全、应用安全、数据安全防护以及安全运维管控,构建纵深防线,实现企业生产控制系统网络安全的纵深防御、综合防护。

强化安全运营团队,提升人员技术水平

通过建立安全态势感知平台,获取外部及内部威胁情报,为专业的安全分析团队提供数据支撑,由技术能力覆盖了操作系统、逆向、漏洞挖掘、渗透等安全的各个领域的团队在实战中带动企业自身的安全运营人员能力的提升。同时为安全运维人员提供专业的情报分析工具,从而实现主动预警、实时监控、发现威胁、响应处置的防御闭环。