1. 某管理型交换机简介

我们本次选择进行研究的是一款8口全千兆管理型交换机,提供8个10/100/1000Mbps自适应以太网口,每个端口可提供2000Mbps的双向传输速率,拥有高速的带宽管理能力。广泛应用于工控网络、企业办公网络、家庭网络、校园网络中。此交换机全面兼容工控系统(如DCS、SCADA)、工控设备(PLC、RTU)、电脑、打印机、电视等。

此交换机采用存储转发模式,拥有强大的带宽处理能力,内部集成大容量缓存,有效降低数据转发延迟和数据丢包,保证所有端口均可实现千兆无阻塞线速转发,数据传输高效、稳定、可靠。此交换机支持MDI/MDIX端口自动翻转、MAC地址自动学习和更新、全/半双工自动协商,支持即插即用,无需单独配置,省时省心,使用便捷。此交换机支持端口镜像监控、支持流流量统计、线缆检测、环路检测等监控功能。

此交换机采用金属机身设计,坚固耐用,富有质感,冰冷实现高效散热,有效防止信号干扰,确保设备稳定运行。

图1 交换机实物图

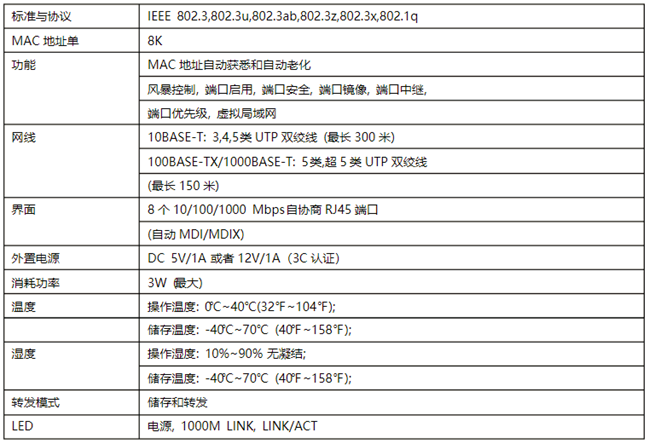

图2 交换机规格参数

2. 安全研究与漏洞挖掘

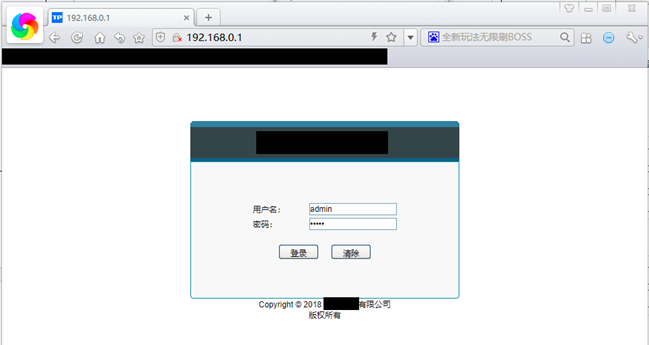

我们将交换机与电脑直连(电脑IP地址设为192.168.0.21),登录交换机(管理IP地址192.168.0.1),看看交换机都有些什么功能。

图3、交换机登录界面

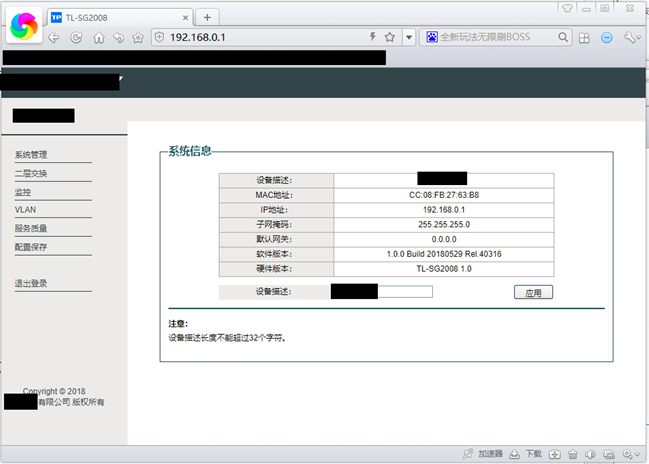

登录交换机以后,可以看到有“系统管理”、“二层交互”、“监控”、“VLAN”、“服务质量”、“配置保存”、“退出登录”等选项。进入各子项以后没有发现什么特别之处,与大多管理型交换机相似。

图4、交换机管理界面

查看cookie,没有发现与交换机相关的登录验证信息。直接关闭浏览器,重新打开浏览器再次连接交换机,发现未出现登录界面而是直接进入了管理界面。作为具有敏锐嗅觉的安全研究人员,直觉告诉我们“没有登录就直接进入管理界面”这个情况绝不简单,我们打算深挖下,怀疑登录状态保存在了交换机上,而且怀疑交换机仅保留了客户机的IP地址或MAC地址,为了验证我们的想法,做如下实验。

我们找了另外一台电脑辅助进行测试(姑且把它叫做PC2,把之前使用的这台电脑叫PC1),PC2的IP地址也设为192.168.0.21。目前PC1处于登录状态,我们迅速将网线从PC1上拔出,插到PC2上,然后在PC2上打开浏览器登录交换机。神奇的一幕出现了,PC2也没有登录过程就直接进入了管理界面。

图5 验室网络拓扑图

接下来我们在PC2上对交换机进行设置,修改流量限制、VLAN设置、重启等功能都可以操作。我们再试下恢复出厂设置,发现不需要密码验证就可以恢复出厂设置,点击“确定”后交换机自动进行重启,等待约1分钟后,在PC2上使用默认用户名密码(admin,admin)可以重新登录交换机。

3. 总结

经分析确认,此交换机存在2个漏洞。

漏洞1:

此交换机采用Web方式进行管理,在管理设备上通过web浏览器登录交换机,交换机会记录管理设备的IP地址。攻击者只要伪造成管理机的IP,就可以绕过登录过程直接对交换机进行管理操作。这属于“权限许可和访问控制漏洞”。

漏洞2:

交换机恢复出厂设置属于高危操作,而此交换机的“恢复出厂”设置不需要密码验证。这属于“授权问题漏洞”,对操作者身份不足。

经查询CNNVD、CNVD、NVD等漏洞信息共享平台,没有查到这2个漏洞的相关信息,再查询交换机厂商官网,也没有这2个漏洞的信息和修复措施。因此可以确定这2个漏洞是0 Day漏洞。

当然,使用此款交换机的用户也不必太担心。首先,想利用此漏洞,必须先有人登录了此交换机且未正常退出登录,短时间内又刚好被黑客发现并利用,显然这种概率是非常低的,因为没有及时退出,交换机也会在一定时间(约3分钟)后删除登录信息。其次,这2个漏洞都只能在局域网内被利用,因此也不必担心外部黑客的攻击。平时使用时,记得在配置管理完成以后,点击管理界面左侧的“退出登录”按钮及时退出即可。