一、事件简述

北京时间5月23日晚,思科公司发布安全预警称,俄罗斯黑客利用恶意软件VPNFilter,已感染全球几十个国家的超过500,000台路由器和存储设备,包括LinkSyS、Mikrotik、Netgear、QNAP、TP-Link、DP-Link以及国产路由器华为、中兴等设备,该攻击是一起以入侵物联网为载体从事可能由国家发起的全球性的高级恶意软件攻击。研究结果表明,VPNFilter是一个通过IoT设备漏洞组建Botnet,多阶段(难以溯源与检测),多平台(支持MIPS、x86、ARM等主流架构),模块化(分工明确),多功能(可扩展性强)的恶意网络攻击行动,高度模块化的框架允许快速更改操作目标设备,同时为情报收集和寻找攻击平台提供支撑。VPNFilter恶意软件瞄准的设备类型主要为小型办公和家庭办公环境中的网络设备和存储设备,这些设备经常出现在网络外围,一般没有部署入侵防护系统(IPS),也通常没有可用的基于主机的防护系统,如反病毒(AV)系统,而且大多数的类似目标设备,特别是运行旧版本的,都有公开的漏洞或默认口令,黑客可利用默认口令或弱口令爆破以及漏洞组合来达到入侵目的。为此,一直致力于工控与物联网安全的六方云超弦攻防实验室决定对此事件进行深入跟踪与深度分析。

二、影响面和危害分析

攻击者能够利用该间谍软件来控制并监视处于工控网络、办公环境中的各种网络设备(包含路由器、网关、防火墙以及其他的物联网设备等),其支持工控网络情报收集(监控Modbus SCADA协议)、Web登录凭证截获、流量篡改(中间人攻击)、定向JS注入、设备破坏性攻击等功能,从物联网到工业控制关键基础设施(国家电网、能源机构等)都有涉足,影响面十分广泛。

VPNFilter破坏性较强,可以通过烧坏用户的设备来完全清理感染痕迹,比简单地删除恶意软件痕迹更深入,同时该恶意软件利用感染的成千上万路由器作为节点组建大型物联网僵尸网络,一旦发动破坏攻击,可能导致成千上万的设备脱机无法正常使用,促成大规模的中断,造成国家严重混乱!

三、解决方案

针对此次威胁的严重性,六方云超弦攻防实验室给所有用户的防护建议如下:

1:重启路由器并重装路由器或网络存储设备固件,并升级至最新版本;

2:备份数据,恢复设备出厂设置;

3:修改设备密码为强密码,避免为管理员账户使用默认密码,建议数字、字母与特殊符号组合使用,加强安全性;

4:及时更新设备补丁,确保是最新的,避免存在公开漏洞;

5: 设置防火墙并禁用路由器远程管理;

6: 部署IPS入侵检测系统或安装防病毒软件并使用研究人员提供的VPNFilter相关的特征库和规则。

四、技术分析

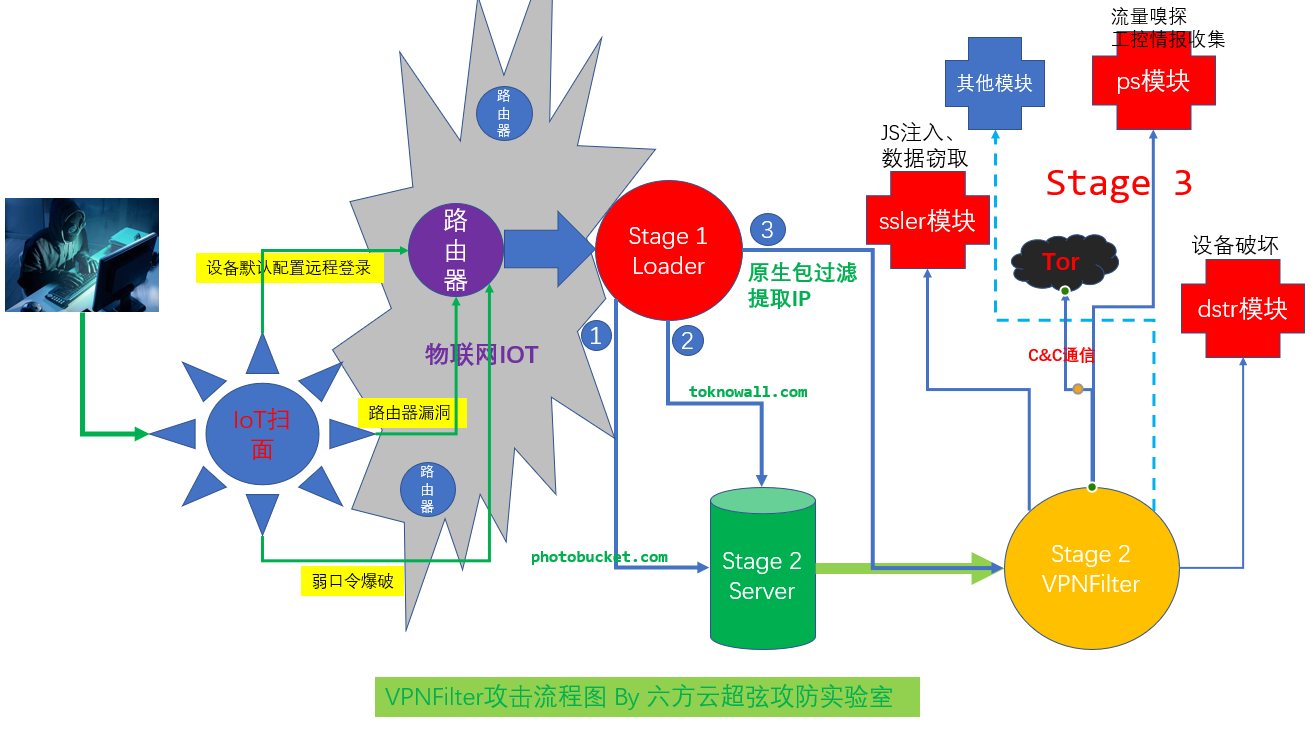

黑客通过采用设备默认配置远程登录、弱口令爆破以及各种设备已知的漏洞等组合的方式对IoT(物联网)中的设备循环扫描,来发起大规模入侵感染,中招的设备随即沦为此僵尸网络的肉鸡,被发起进一步的感染。

该僵尸网络目前由3个阶段的恶意软件构成:

阶段1主要是一个Loader(启动器),用来感染设备并获得启动持久性,通过3种极其隐蔽的方式(安全产品很难检测与防护)下载阶段2组件并执行

阶段2主要是远程控制命令分发与执行(利用Tor网络隐蔽通信)

阶段3主要是扩展组件,目前主要包括3个核心模块:ssler模块、ps模块和dstr模块。ssler模块主要负责数据窃取、通过拦截80端口流量进行web页面的js注入并记录敏感信息;ps模块主要是流量嗅探(截取HTTP登录凭证)以及监控ModBus协议,收集工控情报;dstr模块主要是清理现场感染痕迹,通过擦除flash来破坏设备。

为便于读者理解此次攻击事件,我们绘制了如下流程图:

五、关联分析及溯源

在分析的过程中我们发现阶段1中样本用到的RC4变种解密算法跟历史上著名的攻击事件BlankEnergy(黑暗力量)如出一辙,而BlackEnergy正是近几年陆续攻击乌克兰电网、能源机构等关键基础设施的恶意软件,其最早可追溯到2007年,由俄罗斯地下黑客组织开发并广泛使用,主要目标是乌克兰政府组织、能源机构等,思科团队认为此次攻击主要为俄罗斯操纵,而且多国曾指出2017年的NotPetya勒索攻击、BadRabit事件均出自俄罗斯之手,其主要目标就是乌克兰,据研究人员表明,该僵尸网络最早可追溯到2016年,其一直潜伏做为间谍软件大量收集情报,而直到最近几个月才大肆扫描设备,重点感染乌克兰路由器和Iot设备,很可能是要破坏乌克兰于2018年5月26举办的UEFA欧洲冠军联赛决赛,而去年的NoPetya勒索软件也是在乌克兰举行宪法日(每年6月27日)等重大活动之时发动攻击,种种迹象都表明俄罗斯地下黑客组织正密切关注乌克兰,随时可能利用其组建的僵尸网络进行更大规模的网络攻击,对物联网设备、工业控制系统等国家关键基础设施破坏能力极大.

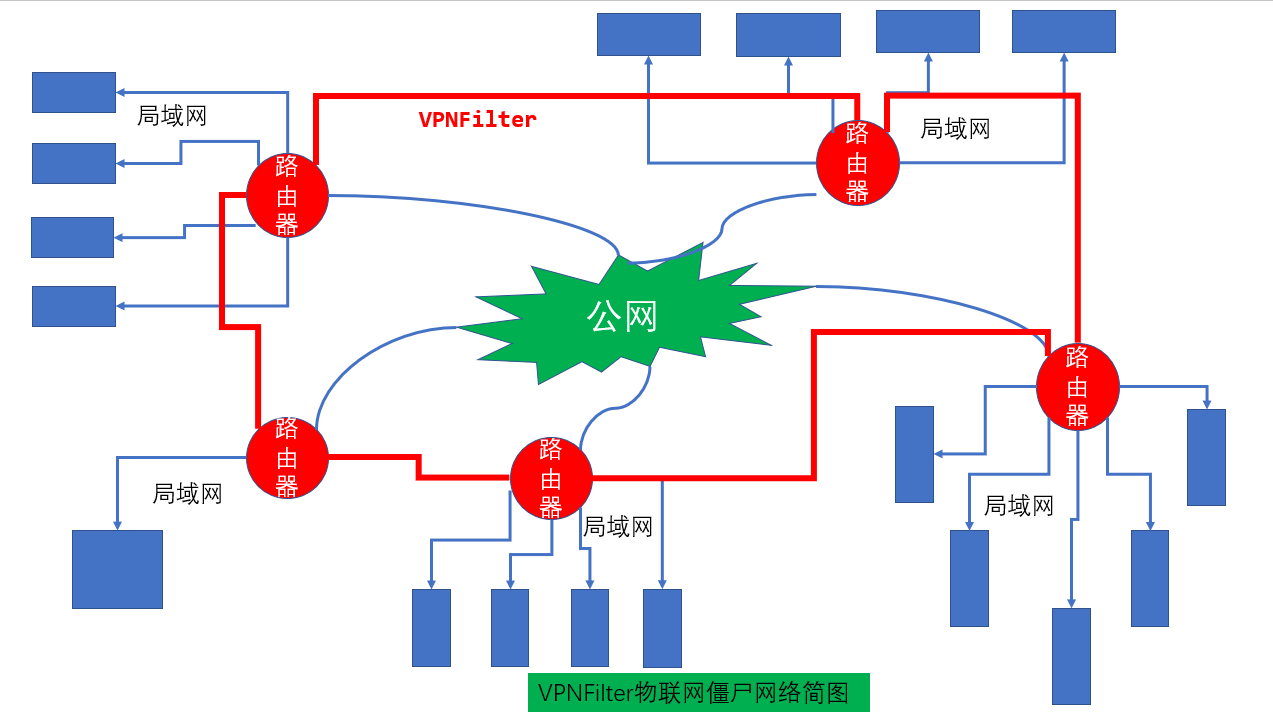

另外在阶段3的分析中我们看到ps模块会监控Modbus SCADA协议的通信流量,并记录ip与端口,然而在我们捕获的样本里并未发现更进一步的关于针对工控系统设备的威胁,也可能该模块还没有开发完或者被捕获到,基于此我们认为VPNFilter不仅局限于物联网(Iot),在工控系统以及互联网等都有部署,其以路由器为入侵入口,以受感染的路由器作为节点,将其做为自己的私有“VPN”代理,隐蔽性极高,大大提高研究人员溯源与取证的难度,这可能是其名字中”VPN”的来源,至于”Filter”说的应该是其强大的原生套接字抓包能力,能够截获数据链路层所有数据包,并过滤出自己所关心的数据包,如下僵尸网络简图:

综上,我们认为此次VPNFilter事件的主要目标是乌克兰,黑客利用长期潜伏与监控收集到的大量物联网设备信息(包括默认账户、密码、漏洞版本信息、漏洞利用方式等)采用物联网设备默认配置远程登录、弱口令爆破以及多种设备存在的已知漏洞等组合的方式来共同发起入侵感染,组建强大的僵尸网络,六方云超弦攻防实验室将继续跟踪与关注此事件的进展,做到及时预警、及时响应、及时防护。

原文下载地址:

VPNFilter物联网僵尸网络深度分析报告by 六方云超弦攻防实验室-完整版.pdf

VPNFilter物联网僵尸网络深度分析报告by 六方云超弦攻防实验室-完整版.pdf