一、 事件简述

2018年7月19日,来自NewSky Security公司的安全研究员Ankit Anubhav 发现了一个新的僵尸网络,并对外声称攻击者利用华为路由器HG532系列存在的漏洞,仅用了24小时就构建了由18,000多台华为路由器组成的巨大僵尸网络,其速度相当快,鉴于华为路由器全球覆盖率较高,而且属于中国国产品牌,可能波及国内,为此超弦攻防实验室的安全研究人员开始进行跟踪与深度分析。

二、 影响面和危害分析

该僵尸网络利用华为路由器HG532远程命令执行漏洞大规模扫描探测公网IP感染大量设备,加之华为路由器在全球市场分布较广,影响面相当广泛,受感染的设备会从恶意域名104.244.72.82下载蠕虫病毒进行横向传播,组建的大型僵尸网络随时可以发动超大规模DDos攻击,严重危害家庭与小型办公场所等的网络安全。

三、 解决方案

1. 更改路由器默认密码为强密码、修改默认端口等

2. 配置路由器内置防火墙

3. 在路由器外部署防火墙

4. 及时升级最新固件版本,打补丁等

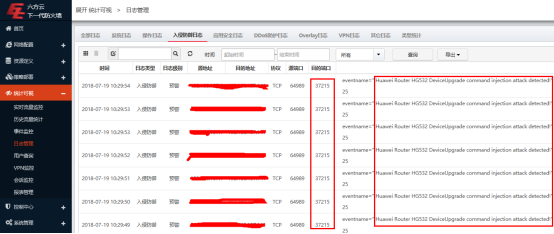

六方云工业防火墙以及下一代防火墙NGFW支持针对该漏洞的攻击检测(IPS):

四、 技术分析

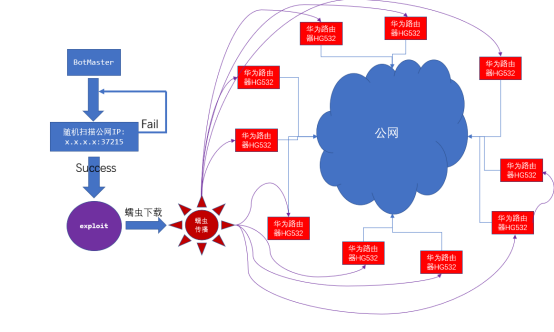

该僵尸网络采用随机算法生成大量的公网IP(ipv4),并通过37215端口(华为路由器漏洞利用端口)对所有IP进行扫描探测(SYN TCP),然后对所有符合条件的IP发送POST报文请求(包含漏洞利用数据),并记录成功利用的IP地址和端口到自定义C&C数据结构bot里,成功被感染与利用的肉鸡会通过wget从恶意域名104.244.72.82下载蠕虫病毒,进行更大规模的感染,通过从而组建大规模僵尸网络(肉鸡)。

该僵尸网络简要构建模型图如下所示:

五、 关联分析及溯源

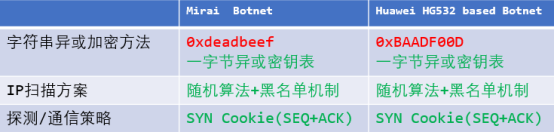

CVE-2017-17215(Huawei Router HG532 RCE)是2017年11月27日由Check Point安全研究员披露的一个华为HG532系列路由器存在的一个远程命令执行漏洞,而且已经监测到多个Mirai僵尸网络的升级变种中均已投入使用该漏洞,在前面的逆向关联分析中我们发现该僵尸网络也是基于Mirai僵尸网络的裁剪版变种,下面我们列举了几个核心相似点来说明其跟Mirai僵尸网络的关联性:

自从知名物联网僵尸网络Mirai被公布源码之后,诞生了很多基于Mirai的僵尸网络变种(前面提及的均是基于Mirai)对黑客来说可谓开发成本越来越低,开发速度越来越快,加之大量存在漏洞的设备依然暴露在公网上,利用已知的漏洞组合或爆破字典进行大规模扫描依然是组建大型僵尸网络的不二之选,当前物联网与工控安全形势严峻,黑客也开始通过部署IoT蜜罐来捕捉竞争对手的僵尸网络样本,只为争夺物联网这一肥沃土地的占有权,另外黑客也已经着手研究AI人工智能,企图利用AI来对抗安全防御,突破边界,可谓与时俱进!攻防无止境,需要不断学习与实践,六方云超弦攻防实验室会继续跟踪IoT僵尸网络的进展,并针对已披露Poc的各种物联网设备漏洞进行跟踪分析,全面提供响应-检测-防护三位一体的解决方案.

六、 附录IOCs

MD5:C3CF80D13A04996B68D7D20EAF1BAEA8

C2:104.244.72.82

原文资料下载:

基于国内某知名通信厂商路由器漏洞的IoT僵尸网络深度分析报告-完整版.pdf

基于国内某知名通信厂商路由器漏洞的IoT僵尸网络深度分析报告-完整版.pdf