1. 本田勒索事件介绍

本田6月8日发布公告,指出6月7日公司发现“计算机网络毁损造成无法连接”,因而影响业务运行,本田也取消了部分工厂作业。公告没有说明关闭了哪个厂区及断线原因为何,只说目前正在调查中。

根据相关情报分析,此事件与勒索软件有关。根据Virustotal 6月8日的情报显示,本田一台服务器遭到名为Ekans的勒索软件感染。

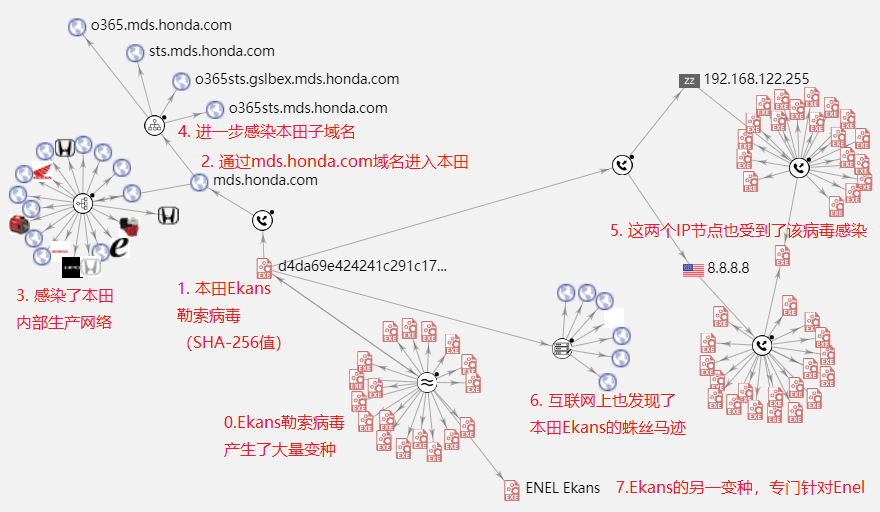

本田Ekans勒索软件情报图

网上公布的本田Ekans勒索软件信息

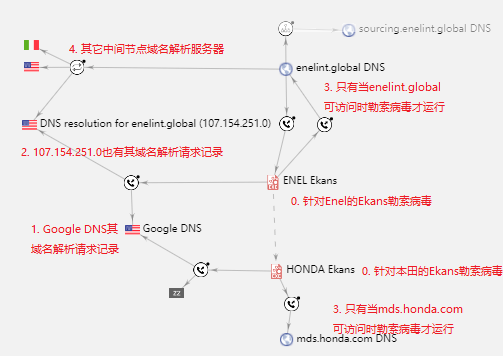

同样在Twitter上披露的另一起类似攻击事件,也袭击了Enel的子公司——从事能源业务的Edesur SA公司。根据在线发布的样本,这些事件与EKANS / SNAKE勒索软件系列有关。

Enel Ekans勒索软件情报图

2. Ekans勒索软件分析

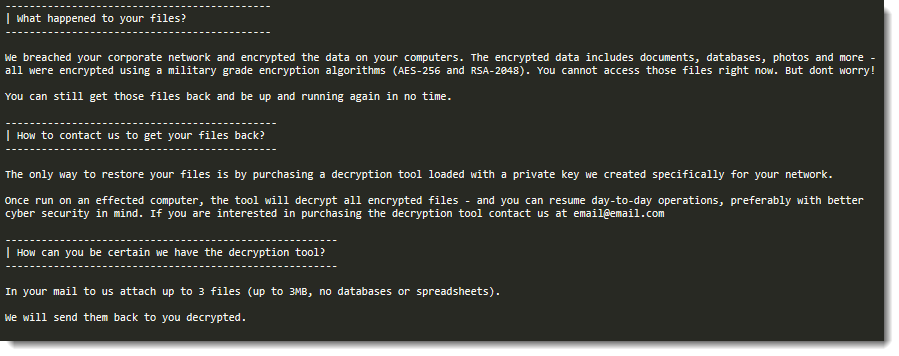

EKANS勒索软件的历史可以追溯到2020年1月,安全研究人员Vitali Kremez 分享了有关使用GO语言编写的新型目标勒索软件的信息。此勒索软件专门针对工业控制系统(ICS),名为“ SNAKE”。与勒索软件的其他变体类似,它将停止大量进程或服务(例如防病毒软件)并执行卷影副本的删除操作,以确保无法轻松还原所有数据。执行文件加密后,它将删除名为“ Fix-Your-Files.txt”的赎金票据,并在加密文件的原始文件扩展名后面附加五个随机生成的字符。

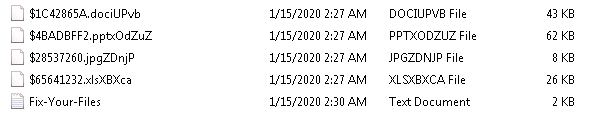

勒索票据

加密文件列表

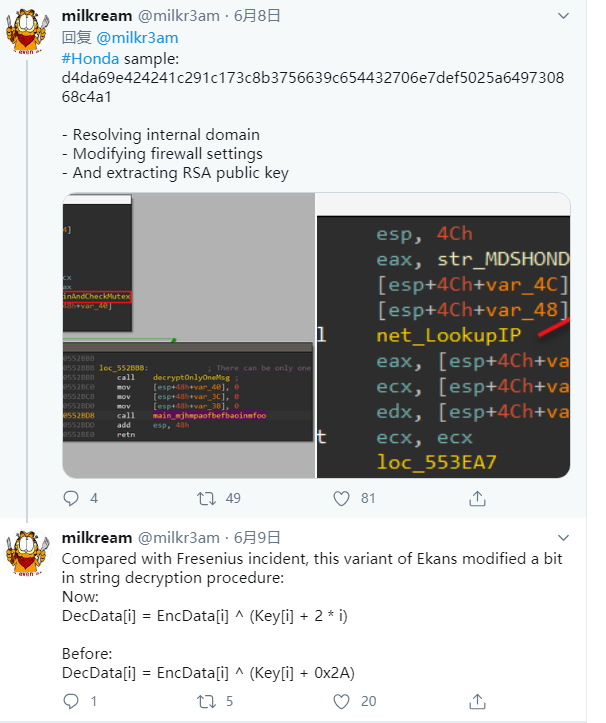

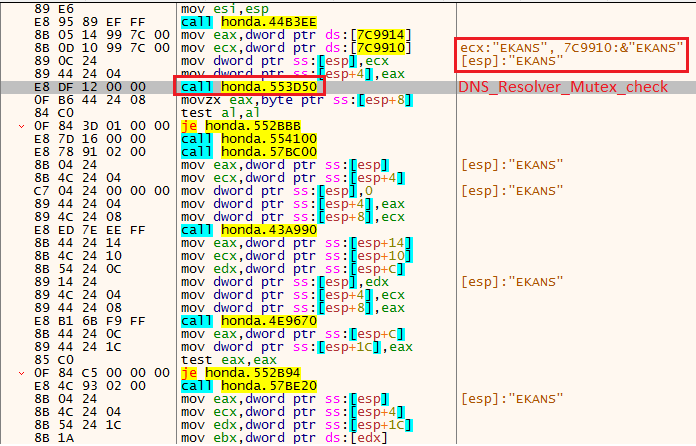

通过对此次事件中的勒索软件样本进行分析,发现它们是EKANS勒索软件的最新变种。两个变种分别针对本田和ENEL INT,通过代码分析,可以发现一些伪造信息。

互斥检查

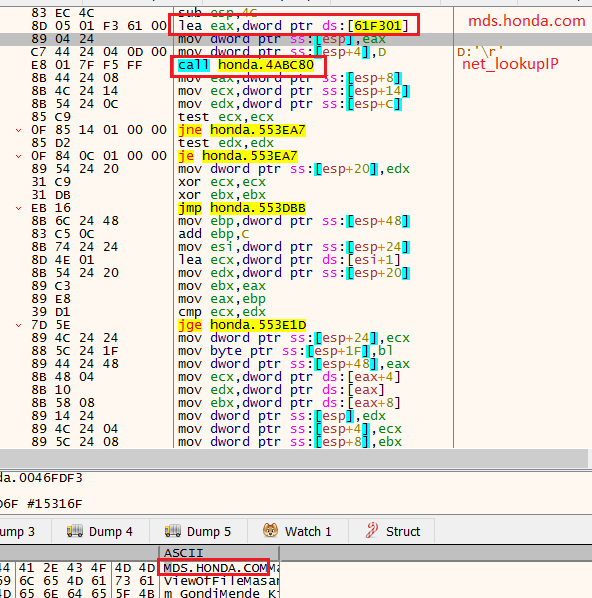

当恶意软件执行时,它将尝试解析硬编码为mds.honda.com的主机名,当且仅当这样做时,文件加密才会开始。

负责执行DNS查询的功能

此勒索软件可能是通过RDP感染的,因为两家公司都有一些公开的带有远程桌面协议(RDP)访问权限的计算机。

本田公开的RDP:/AGL632956.jpn.mds.honda.com

Enel int暴露的RDP:/IT000001429258.enelint.global

本田样本信息

解析内部域名:mds.honda.com

赎金电子邮件:CarrolBidell @ tutanota.com

SHA-256:d4da69e424241c291c173c8b3756639c654432706e7def5025a649730868c4a1

MD5:ed3c05bde9f0ea0f1321355b03ac42d0

Enel样本信息

解析内部域:enelint.global

赎金电子邮件:CarrolBidell @ tutanota. Com

SHA-256:d4da69e424241c291c173c8b3756639c654432706e7def5025a649730868c4a1

MD5:ed3c05bde9f0ea0f1321355b03ac42d0

3. Ekans对工控系统的危害

由于工控系统本身存在较多的脆弱性,这给勒索软件有了可乘之机。

首先,在工控应用场景下,由于兼容性等原因,工控系统主机使用的操作系统通常比最新操作系统落后1至2代,目前工控场景使用Win10 系统的还比较少,而Win7和XP还在工控场景中还是主力,Win7和XP微软官方已经停更,而大量的系统漏洞不断被爆出。

其次,考虑到系统的稳定性、兼容性,工控系统中主机的操作系统通常是不允许升级和打补丁的,也很少安装防病毒软件。

再次,为了方便运维管理,工控场景下主机的密码可能相对简单,或者直接使用出厂密码,或者多个主机使用相同的密码。

由于以上原因,很多工控系统基本处于裸奔状态,毫无安全性可言。攻击者非常容易的就能入侵到工控系统里面,然后进行勒索软件安装与运行,或者进行其它破坏活动。

一旦工控系统中了勒索软件病毒,可能给用户带来巨大损失:

(1)勒索软件可能加密工程文件、历史文件、生产配方数据文件等,造成数据丢失;

(2)勒索软件可能停止工控软件并对其进行加密,造成生产异常停止;

(3)勒索软件可能修改工控设备(如PLC)的运行状态,并修改管理密码,使运维人员无法恢复设备运行;

(4)勒索软件可能会横向移动、感染工控网络里面的所有主机,甚至进入IT网络。

4. 六方云针对勒索软件的解决方案

为了更好防范勒索软件等日益严重的工业控制系统网络安全隐患,六方云建议如下:

4.1. 加大工控安全技术投入,积极建设工控安全防护技术体系

为提高关键信息基础设施的整体网络安全能力,应当积极引进网络安全性较高的工业控制设备和工控安全防护产品,结合企业工控系统的应用情况,形成符合企业实际的工业控制系统安全技术方案。提高整体安全保障能力和防御性能,有效抵御病毒和恶意入侵,为工业控制系统的安全稳定运行奠定基础。

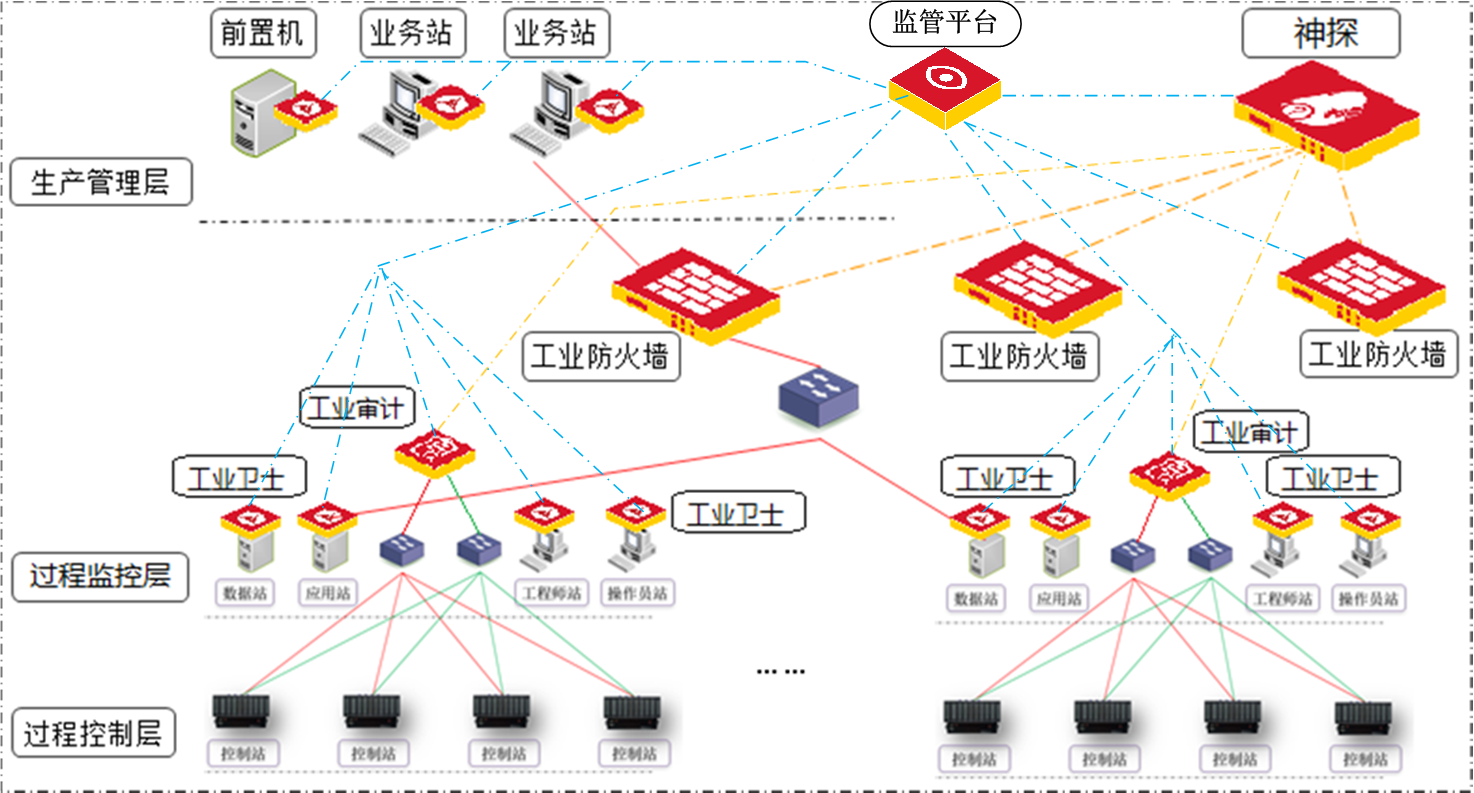

六方云提出“事前防范,事中控制,事后审计”的安全方案以有效防范诸如勒索软件及其变种威胁。

4.1.1 事前防范

a)部署工业审计类安全产品,对已知威胁实时监测,及时告警;

b)部署工业防火墙,合理分区与访问隔离,以防止病毒扩散。部署工业入侵防御系统,及时发现及阻止勒索等病毒入侵;

c)部署工业卫士等终端安全类产品,借助白名单机制及时阻止勒索等恶意病毒的运行;

d)部署监管平台等安全管理类产品,防止非法终端及外设接入工控网络;

e)部署诸如六方云神探等全流量威胁检测与回溯类产品,在线实时分析与检测勒索软件,特别是变种病毒等未知威胁的及时发现尤为重要。本田勒索软件需要解析非法域名才能够运行,神探对此类变种威胁的检测准确率高达99%;

f)制定完备的工业信息安全制度,并定期培训和考核;

g)定期开展合规、基线检查与测评;

4.1.2 事中控制

a)部署诸如六方云神探等高级及未知威胁检测类产品,及时发现变种病毒等未知威胁,并与工业防火墙联动阻止病毒的运行、横向移动、数据窃取、进一步扩散等破坏行为;

b)部署工业防火墙,调整分区,制定严格访问控制策略,阻止病毒进一步扩散、反向数据窃取,阻止病毒从外面继续进入;

c)使用防恶意代码U盘查杀工业主机病毒。

4.1.3 事后审计

a)查看工业审计安全事件日志,分析勒索软件行为、来源;

b)查看监管平台的安全事件日志,分析工业主机中毒情况,非法外联,非法接入等行为;

c)查看神探产品日志和分析报告,追溯勒索软件的来源、传播路径;

d)分析总结,输出后续整改与预防措施。

六方云防范感染针对工控系统的勒索软件安全方案

4.2 健全组织机构,落实网络安全责任制

建议以《网络安全法》为依据,按照中央、各省和行业主管部门针对网络安全工作的相关要求,建立健全网络安全和信息化领导机构,明确各级网络安全职能部门的工作职责,加强网络安全人才队伍建设,结合网络安全法律法规、网络安全意识、网络安全管理、网络安全技能等多个层面,对于网络安全管理人员、技术人员等不同角色,根据其实际工作需求组织开展不同内容的安全培训,提升人员的安全素养。完善各类安全岗位设置,落实网络安全工作责任到人,提高网络安全人才力量储备,增强制度保障。

4.3 统筹安全规划,完善运维管理体系

以工业控制关键设备为核心,依据相关标准规范,建立安全运维整体策略,制定明确的安全运维目标和内容,建立安全运维体系,明确安全运维团队的工作职责,以满足工业控制系统、数据应用全生命周期的安全运维需求。改变以往重建设、轻运维的思维,减少对工控厂商的依赖,逐步加强对工业控制网络的自主运维水平,提升安全运维能力。

4.4 开展工控安全检测和定期评估,提高工控产品和网络的安全性

在工控产品上线前,开展工控产品安全检测认证,确保工控产品的网络安全性。建立完善的安全检查和风险评估体系。定期开展工控网络安全风险评估,及时发现工业控制网络的安全问题,并采取相应的风险防范措施,减少工业控制系统和设备的在互联网上的暴露面,及时修复工控产品安全漏洞,最大程度减少工控产品和工控网络面临的网络安全风险。

5. 近期勒索事件盘点

5.1 欧洲最大私人医院运营商遭勒索软件攻击

运营欧洲最大私人医院的德国 Fresenius 集团遭勒索软件攻击。Fresenius 称这起事故限制它的部分业务运作,但病人护理正常。Fresenius 总部位于德国,在一百多个国家雇佣了近 30 万人,在福布斯的 Forbes Global 2000 排行榜中排在第 258 位。本周二,有匿名工作人员披露 Fresenius 的计算机网络遭到了网络攻击,全球业务都受到影响。网络攻击的罪魁祸首是名叫 Snake 的勒索软件。Fresenius 发言人随后证实公司计算机感染了病毒,表示 IT 正在尽可能快的解决这个问题。和其它勒索软件类似,Snake 在加密计算机文件之后会要求限期支付比特币形式的赎金,否则会将公司内部文件发布到网上。

http://mrw.so/64796p

5.2 勒索软件 ColdLock 定向攻击我国台湾地区多个组织机构

近日一次有针对性的攻击使台湾的几个组织感染了一种新的勒索软件,我们将其命名为ColdLock。由于勒索软件是针对数据库和电子邮件服务器进行加密,因此这种攻击具有较强破坏性。

我们收集的信息表明,该攻击于5月初开始袭击多个组织机构。对恶意软件的分析表明,ColdLock与两个先前已知的勒索软件系列特别是Lockergoga,Freezing和EDA2勒索软件之间存在相似之处。还没有迹象表明这种攻击袭击了目标组织之外的任何其他组织。

http://suo.im/66ztoY

5.3 美国最大ATM供应商遭勒索软件攻击

美国最大 ATM 供应商 Diebold Nixdorf 遭勒索软件攻击。该公司表示黑客未能接触 ATM 或客户网络,只影响其企业网络。Diebold 有 3.5 万名员工,其 ATM 机器在全球的市场占有率估计为 35%,它还生产零售商使用的销售终端系统和软件。

http://mrw.so/6bGIIM

5.4 网络犯罪团伙向律师事务所勒索4200万美元威胁公布特朗普黑料

有个网络犯罪团伙,正用特朗普进行勒索。综合美国NBC新闻、“国会山报”(The Hill)当地时间5月16日报道,一个网络犯罪团伙最近黑了一家大型娱乐律师事务所Meiselas & Sacks,向其索要4200万美元的赎金,否则就公布其盗来的名人的法律文件。周五(15日),该犯罪团伙威胁要公布有关美国总统特朗普的信息。

近日,该黑客组织声称已经将美国总统特朗普的“黑历史”卖给了一位神秘买家,黑客表示计划出售有关麦当娜的机密文件。

http://mrw.so/6bb5QU

5.5 GlobeImposter勒索病毒新变种C4H东山再起

近期深信服安全团队就收到多个地区关于用户主机遭受大面积.C4H勒索病毒入侵的求助,经过安全团队排查分析,确认为GlobeImposter勒索病毒家族的最新变种C4H。

GlobeImposter家族首次出现的时间为2017年5月,随后在2018与2019年出现不同系列的变种,如:以特征字符“.Dragon4444 .Snake4444 .Horse4444 .Goat4444 .Monkey4444”等的“十二生肖”系列,与以“希腊十二主神 + 666”为特征的“十二主神”系列等。攻击者常常通过暴力破解服务器密码,对内网服务器发起扫描并人工投放GlobeImposter勒索病毒进行勒索。

http://suo.im/6tGqQU

5.6 黑客使用Sophos防火墙中的0day漏洞部署勒索软件

黑客利用了一个SQL注入0day 漏洞,可导致在Sophos XG防火墙中执行远程代码。攻击者利用此漏洞安装各种ELF二进制文件和脚本,Sophos将其命名为 Asnarök木马。该木马常用于从防火墙窃取数据,这些数据可能被攻击者用来远程破坏网络。黑客试图利用Sophos XG防火墙中的0day漏洞将勒索软件分发到Windows计算机,但遭到Sophos发布的修补程序阻止。

http://suo.im/5E5hFC

5.7 微软警告:PonyFinal勒索软件正在泛滥!印度、伊朗和美国均已中招

近日据外媒报道,微软安全团队发布了一份高危安全预警,警告全球各地的组织都需要开始部署保护措施,以防止这两个月来开始流行的新型勒索软件—PonyFinal。目前,印度、伊朗和美国已经出现了该勒索软件的部分已知受害者。

http://mrw.so/5Honrq

5.8 SpaceX火箭发射成功,勒索团伙入侵了NASA的供应商内网并留下祝贺信息

SpaceX和美国宇航局NASA首次载人火箭发射成功后不久,一个名为DopplePaymer的勒索团伙立刻宣布他们入侵了一家名为DMI的公司内网,这家公司正是NASA的一家IT供应商,该团伙甚至嚣张地留下了祝贺信息来挑衅。

http://mrw.so/5I5b1w

5.9 商业服务巨头Conduent遭Maze勒索软件攻击

Maze勒索软件运营商声称已经成功攻击了商业服务巨头Conduent,他们窃取了其网络上未加密的文件并攻破加密设备。Conduent是一家位于美国新泽西州的商业服务公司,拥有6.7万名员工,2019年业务收入为44.7亿美元。

https://www.cnbeta.com/articles/tech/987603.htm