一、事件回溯

2018年7月23日,六方云超弦攻防实验室接到国内某医药生产车间“局域网单机大规模中毒”求救,实验室安全研究人员紧急对其展开病毒深入分析与查杀工作。凭借扎实的技术能力,实验室安全研究人员仅用几分钟就确认了病毒类型,并针对该病毒为客户提供了专杀工具与清理脚本。

经确认,该生产车间感染的是历史上著名的“感染型病毒Sality“。

二、样本分析

1.传播方式

Sality病毒是通过感染本地磁盘、可移动磁盘、网络或远程共享设备上的文件进行传播。

2.感染向量

Sality病毒将自身完整代码加密(0x11000字节)插入到最后一个节中,利用EPO(入口点模糊技术)修改OEP(入口点代码)并重定向到最后一节的病毒体代码入口。

3.危害概述

Sality病毒感染本地磁盘与Web服务器、联网下载其他恶意软件、盗取企业数据与敏感信息、掠夺系统资源、通过HTTP协议中继流量代理、感染网站、组建P2P僵尸网络实现分布式计算任务(如密码暴力破解)等,严重危害企业业务安全。

4.行为分析

Sality病毒是一种多态感染型病毒,其感染代码采用多态变形加密,使每一次感染文件所产生的代码均不相同,无法通过直接提取代码特征进行判断和修复,病毒代码在执行时是“边解密边执行”,加密算法随机变化。其次,病毒代码包含大量无用跳转jmp和rep等垃圾指令,进行大量重复无用的循环和跳转,并多次调用sleep函数进入睡眠状态(假死),严重干扰动态调试与逆向分析,导致文件修复较为困难。

Sality病毒于2003年被首次发现,经过多年演变已发展成为一个不断更新、功能齐全的病毒文件。Sality可以通过P2P网络进行通信,以便中继垃圾邮件、代理通信、渗透敏感数据,妥协Web服务器和/或协调分布式计算任务以处理密集型任务(例如密码暴力破解等)。自2010年以来,Sality的某些变种作为恶意软件家族不断发展的一部分,也纳入了rootkit的使用。由于其持续的发展和变种能力,Sality被认为是迄今为止最复杂和最强大的恶意软件之一。

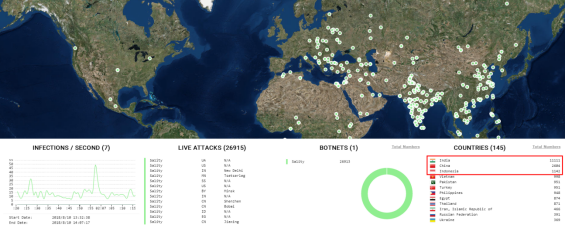

下图是30分钟内Sality全球威胁实时态势统计图:

从图中数据可以看出,Sality僵尸网络的节点分布较广,分布数量排名前三的国家分别是印度、中国和印度尼西亚,病毒的平均感染数量为每秒20+。其中,Sality在中国的分布以东部沿海为主,其中华北、华中和华东地区较为集中,华南地区(含深圳)有上涨趋势。

三、查杀与修复

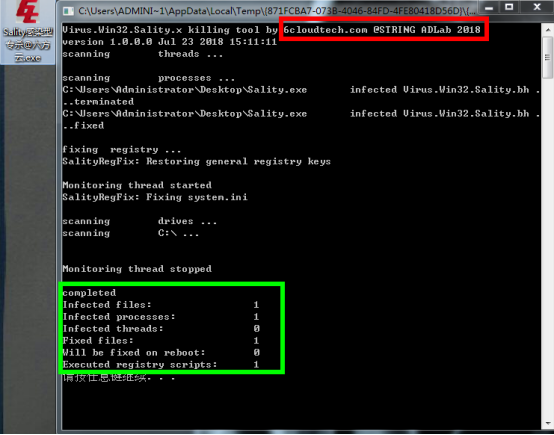

针对Sality病毒的感染特征,针对性处理即可对其进行修复,为此六方云制作了命令行查杀修复工具,使用该工具可达到完美的清除与修复效果,如下图:

四、防护建议与总结

根据该医药生产车间运维工程师的描述,此次病毒是通过U盘进行传播,属于典型的“内部威胁”,基于此六方云给出如下防护建议:

1. 部署六方云工业卫士等工控主机防护软件(防护 & 检测);

2. 更新操作系统最新补丁、修改默认端口、修改弱密码为强密码,关闭不必要的端口、服务和程序等(外部威胁防护);

3. 需要插入U盘或其他可移动存储介质时,需先通过六方云防护软件对未联网的测试机进行查毒扫描(检测内部威胁);

4. 对重要数据文件定期进行非本地备份;

5. 培养工程师的安全操作意识。

五、应急响应时间线

2018年7月23日,接到客户求助,六方云超弦攻防实验室立即响应,短时间内即确认病毒类型,并提供专杀修复工具;

2018年7月24日至7月31日,客户现场进行模拟测试;

2018年8月初,客户模拟测试完毕,以超弦攻防实验室所提供的病毒查杀工具替代之前所安装的某知名厂商安全软件,进行查杀与修复;

2018年8月初至今,客户反馈查杀与修复效果完美,未出现正常软件无法运行的现象。

原文资料下载:

六方云:某医药生产车间中毒事件响应分析报告-完整版.pdf

六方云:某医药生产车间中毒事件响应分析报告-完整版.pdf