伴随着“新基建”的不断推进,工业互联网安全事关经济发展、社会稳定和国家安全,是网络安全的重要组成,工业互联网安全防护已成为推进各国实施网络强国和制造强国战略实施的重要抓手,其重要性日益凸显。对于工业互联网安全应该保护哪些对象呢?每一个对象应该注意哪些问题?我们从《工业互联网安全架构白皮书》中找到了答案,本篇将详细解读这些问题。

工业互联网安全防护对象构建方法论

工业互联网参照工业4.0的核心概念CPS(Cyber-Physical Systems,信息物理系统),安全防护对象至少包括CPS的6C:计算(包括云计算等)Computing、通信(包括无线通信、4G/5G等)Communication、控制(传感器、执行器等)Control、内容(语义分析等)Content、社群(协同合作等)Community、定制化(个性化定制等)Customization。如图1-1所示。

图 1‑1工业4.0核心概念CPS

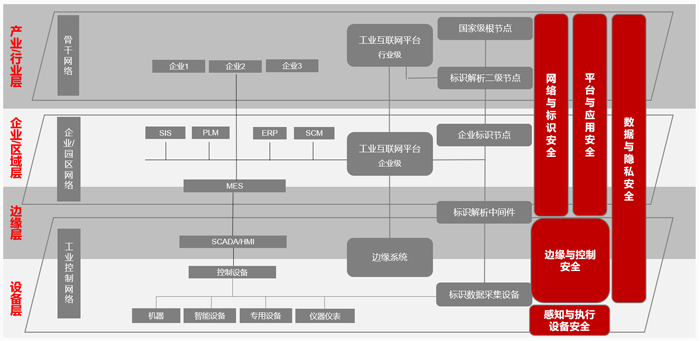

如果将6C映射到IT与OT系统,则工业互联网安全防护对象包括感知与执行、边缘与控制、网络与标识、平台与应用、数据与隐私五大防护对象, 在这些方面六方云都有对应的产品或解决方案,能够对五大防护对象做到安全防护。

图 1‑1 五大防护对象维度

1感知与执行设备安全

感知与执行设备包括设备层、生产控制网络中设备与主机。主要部署的设备包括:用于智能机器、仪器仪表、专用设备等边缘设备接入的工业总线模块、工业以太网模块、TSN模块、无线网络(5G、WiFi6、WIA 等)模块;用于边缘网络多协议转换的边缘网关;用于生产控制网络汇聚的工业以太网交换机、TSN 交换机;用于生产控制网络数据汇聚的RTU设备;用于生产控制网络灵活管理配置的网络控制器。

对于感知与执行设备的安全,可以通过采取设备身份鉴别与访问控制、固件安全增强、漏洞修复等安全策略,确保工厂内生产设备、单点智能装备器件与产品,以及成套智能终端等智能设备的安全。

●设备身份鉴别与访问控制方面

在身份鉴别与访问控制方面,六方云工业防火墙系统配置访问控制、工业协议白名单等安全策略,确保只有合法的设备能够接入工业互联网并根据既定的访问控制规则向其他设备或上层应用发送或读取数据。

●固件安全增强方面

在固件安全方面,六方云工业漏洞扫描设备,可以对工业互联网设备进行安全检查,发现工业互联网设备的脆弱性,督促供应商对设备固件进行安全增强,阻止恶意代码传播与运行。

●漏洞修复方面

在漏洞修复方面,六方云工业卫士的进程白名单防护功能,对PC操作系统与应用软件进行安全防护。通过在网络中部署工业防火墙系统,使用工业网络入侵防御功能,修补工业互联网设备的已知漏洞。

2边缘与控制安全

边缘层对应车间或产线的运行维护功能,关注工艺配置、物料调度、能效管理、质量管控等应用;

边缘安全防护系统致力于面向实体实施分层分域安全策略,构建多技术融合安全防护体系,从而实现边缘安全防护。部署的关键在于确保工业互联网边缘侧的设备安全、控制安全、网络安全。

2.1 控制安全

通过采取控制协议安全机制、控制软件安全加固、指令安全审计、故障保护等安全策略,确保控制软件安全和控制协议安全。最后,保障边缘侧网络安全,通过采取通信和传输保护、边界隔离(工业防火墙)、接入认证授权等安全策略,确保工厂内网安全、标识解析安全等。

●控制协议安全机制方面

为了确保控制系统执行的控制命令来自合法用户,使用六方云工业防火墙系统中的工业协议深度解析与防护引擎,将每个用户的使用权限分类,精确控制协议访问,加强协议安全机制。

对于互联网传输的工业协议,使用六方云工业防火墙系统中的数据加密功能,保证业务数据加密可用。

●控制软件安全加固方面

通过六方云工业漏洞扫描系统,发现工业控制软件的脆弱性,并通过工业卫士保护工业主机及控制软件。在网络中部署工业防火墙系统,阻止可能被利用的端口访问。

●指令安全审计方面

通过在关键网络节点部署工业审计系统,实现协议深度解析、攻击异常检测、无流量异常检测、重要操作行为审计、告警日志审计等功能。对控制软件进行安全监测审计可及时发现网络安全事件,避免发生安全事故,并为安全事故的调查提供详实的数据支持。

在厂区级以上的工业互联网络关键网络节点,部署神探产品,利用人工智能技术和机器学习算法,将传统的“事件响应式”向持续“智能响应式”转变,从“已知威胁检测”向“未知威胁检测”发展,构建全面预测、基础防护、响应能力和恢复能力。

2.2 网络安全

采取通信和传输保护、边界隔离(工业防火墙)、接入认证授权等安全策略。

●通信和传输保护方面

采用技术手段保证通信过程中的机密性、完整性和有效性,防止数据在网络传输过程中被窃取或篡改,并保证合法用户对信息和资源的有效使用。同时,在标识解析体系的建设过程中,对解析节点中存储以及在解析过程中传输的数据进行安全保护。

●边界隔离(工业防火墙)方面

在OT安全域之间采用六方云工业防火墙系统,以逻辑串接的方式进行部署,利用工业防火墙系统中的工业协议识别、深度解析及防护功能,对安全域边界进行监视,识别边界上的入侵行为并进行有效阻断。

●接入认证授权方面

接入网络的设备与标识解析节点应该具有唯一性标识,网络应对接入的设备与标识解析节点进行身份认证,保证合法接入和合法连接,对非法设备与标识解析节点的接入行为进行阻断与告警,形成网络可信接入机制。网络接入认证可采用基于数字证书的身份认证等机制来实现。

3网络与标识安全

网络与标识包括承载工业智能生产和应用的工业控制网络、企业与园区网络、骨干网络及标识解析系统等四个部分。

生产控制网络实施核心目标是在设备层和边缘层建设高可靠、高安全、高融合的网络,支撑生产域的人机料法环全面的数据采集、控制、监测、管理、分析等。

企业与园区网络实施核心目标在企业层建设高可靠、全覆盖、大带宽的企业与园区网络。企业与园区网络建设的基本要求是高可靠和大带宽,关键是实现敏捷的网络管理、无死角的网络覆盖、无缝的云边协同。

采取通信和传输保护、边界隔离(防火墙)、网络攻击防护等安全策略,确保工厂外网安全、标识解析安全等。

●通信和传输保护方面

与边缘安全防护系统中的针对网络安全的通信和传输保护的具体策略一致。

●边界隔离(防火墙)方面

在IT安全域之间采用网络边界控制设备(六方云防火墙系统),以逻辑串接的方式进行部署,对安全域边界进行监视,识别边界上的入侵行为并进行有效阻断。

●网络攻击防护方面

为保障网络设备与标识解析节点正常运行,对登录网络设备与标识解析节点进行运维的用户进行身份鉴别,并确保身份鉴别信息不易被破解与冒用;对远程登录网络设备与标识解析节点的源地址进行限制;对网络设备与标识解析节点的登录过程采取完备的登录失败处理措施等。

4 平台与应用安全

采取用户授权和管理、虚拟化安全、代码安全等安全策略,确保平台安全、本地应用安全、云化应用安全等。

●用户授权和管理方面

工业互联网平台用户分属不同企业,需要采取严格的认证授权机制保证不同用户能够访问不同的数据资产。同时,认证授权需要采用更加灵活的方式,确保用户间可以通过多种方式将数据资产分模块分享给不同的合作伙伴。

●虚拟化安全方面

虚拟化是边缘计算和云计算的基础,为避免虚拟化出现安全问题影响上层平台的安全,在平台的安全防护中充分考虑虚拟化安全。利用六方云盾采用微隔离技术,实现云内东西向流量2~7层防护,保护虚拟化平台安全。

●代码安全方面

主要通过代码审计检查源代码中的缺点和错误信息,分析并找到这些问题引发的安全漏洞,并提供代码修订措施和建议。

5 数据与隐私安全

包括涉及采集、传输、存储、处理等各个环节的数据以及用户信息的安全。

通过采取数据防泄漏、数据加密、数据备份恢复等安全策略,确保包括数据收集安全、数据传输安全、数据存储安全、数据处理安全、数据销毁安全、数据备份恢复安全在内的数据全生命周期各环节的安全。

●数据防泄漏方面

为防止数据在传输过程中被窃听而泄露,工业互联网服务提供商应根据不同的数据类型以及业务部署情况,采用有效手段防止数据泄露。通过六方云工业防火墙系统中的虚拟专用网络(VPN)加密传输功能,保证网络传输数据信息的机密性、完整性与可用性,实现对工业现场设备与工业互联网平台之间、工业互联网平台中虚拟机之间、虚拟机与存储资源之间以及主机与网络设备之间的数据安全传输,并为平台的维护管理提供数据加密通道,保障维护管理过程的数据传输安全。

●数据加密方面

工业互联网平台运营商可根据数据敏感度采用分等级的加密存储措施(如不加密、部分加密、完全加密等)。建议平台运营商按照国家密码管理有关规定使用和管理密码设施,并按规定生成、使用和管理密钥。同时针对数据在工业互联网平台之外加密之后再传输到工业互联网平台中存储的场景,应确保工业互联网平台运营商或任何第三方无法对客户的数据进行解密。

●数据备份方面

用户数据作为用户托管在工业互联网服务提供商的数据资产,服务提供商有妥善保管的义务,应当采取技术措施和其他必要措施,在发生或者可能发生个人信息泄露、毁损、丢失的情况时,应当立即采取补救措施,按照规定及时告知用户并向有关主管部门报告。工业互联网服务提供商应当根据用户业务需求、与用户签订的服务协议制定必要的数据备份策略,定期对数据进行备份。当发生数据丢失事故时能及时恢复一定时间前备份的数据,从而降低用户的损失。

对于工业互联网安全防护,应以全局防护思想为主,避免单点防护,六方云新一代工业互联网安全防护体系,为用户提供了专业产品和完整的解决方案,做到了从底层设备安全到顶层数据安全,五大防护对象均可以实现安全可靠的整体防护。