1.攻击场景:

1.1事件描述

某客户现场部署的六方云神探设备,发现多个内网主机保持长时间外联恶意域名,经分析确认,这些内网主机感染了病毒,病毒软件又进一步下载大量的挖矿软件,并在主机上进行挖矿操作。由于运维人员不了解相关情况,因此没有注意到该类攻击事件。该攻击行为严重消耗了计算机硬件资源,并且破坏了内网业务的正常运行。

首先通过近日神探告警分析,发现神探AI入侵引擎、AI行为引擎以及AI威胁引擎均检测到该恶意攻击行为。

▲图1:AI威胁引擎与AI行为引擎

▲图2:AI入侵引擎

分析后发现该内网主机访问了大量恶意域名,并且下载了挖矿木马,通过神探AI文件探针可以获取该主机下载的木马文件。该恶意文件hash值如下:

SHA256:34683e5d4e93e29b0d70017c92068c2c0d6bfd6f8d06b80bd291e5b84ca0462f

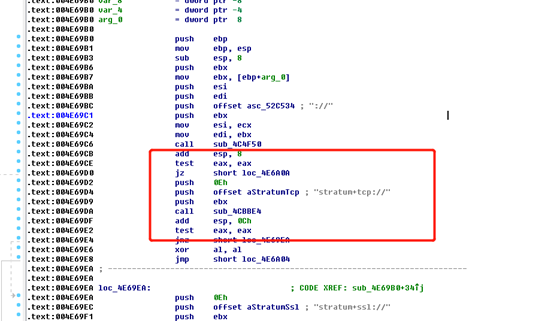

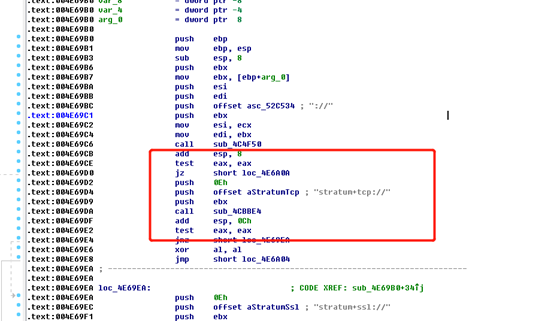

通过分析该木马文件,发现字符串中存在矿池地址相关字符,如下图所示:

▲图3:矿池相关字符串

通过查看神探异常流量检测系统,发现被木马感染主机多次访问194.195.223.249,通过AI威胁引擎情报比对,判定该IP为恶意IP,置信度高。继续往下分析后,发现该挖矿木马回连恶意域名,并执行了下载行为,如下图所示:

▲图4:回连的恶意域名

3.分析结论

经过分析,确认客户主机中了挖矿木马,并通过该木马建立与矿池的连接。后续需要清理主机上木马文件,检查注册表以及启动项。清理完以后,建议安装安全卫士进行实时防护,能大大降低挖矿木马入侵的可能性;其次检查主机,及时打补丁,修复相关漏洞,减少电脑被入侵的可能性。

4.价值

六方云神探,作为一款网络全流量回溯分析产品,支持实时记录攻击报文,可通过在线或下载的方式查看并分析取证报文,从而为运维人员提供威胁研判的依据,还可以基于威胁情报进行追踪溯源。同时,神探运用了人工智能技术,以资产为中心进行学习与建模,实现对已知攻击和未知威胁的精准发现并告警,实现网络安全的主动防御,给客户带来更高效、可靠的防护。