1. APT28 介绍

至少自2019年以来,一项主要针对全球超过15个实体的可再生能源和工业技术组织的大规模网络间谍活动一直非常活跃。安全研究员 William Thomas 发现,攻击者使用自定义的“邮箱”工具包,部署在攻击者基础设施上的简单网络钓鱼包,以及受感染托管网络钓鱼页面的合法网站。经谷歌威胁分析小组的研究人员最近的分析,APT28 是这些网络钓鱼活动的罪魁祸首,它使用了几个 “eu3[.]biz” 域。

APT28 是俄罗斯最大的黑客组织,又被称为 Sofacy Group、STRONTIUM 等,其历史悠久,至少从2004年起就一直活跃,并且攻击活动非常频繁,主要的攻击目标为航空、国防、政府机构和国际组织。2016年,该组织曾入侵美国国民党全国委员会的电子邮件,试图影响美国总统大选,从此闻名于世。

2. APT28 的攻击方式

APT28 常用的攻击方式有鱼叉式网络钓鱼和恶意软件攻击,他们会对网络端口进行扫描,搜索存在漏洞的 Webmail 和 Microsoft Exchange Autodiscover 服务器,试图针对未打补丁的系统窃取敏感数据或将电子邮件服务器用在其他攻击活动中。

除服务器扫描外,APT28 还会通过 VPN 网络连接到合法公司的电子邮件服务器感染电子邮件账户,通过信任关系进行钓鱼,诱骗公司的员工,窃取公司电子邮件帐户登录凭据,或者进行暴力攻击破解帐户的密码,掌握了凭据后通过 VPN 登录受感染的帐户。APT28 会泄漏这些数据,或者通过受感染的电子邮件账户向其他目标发送钓鱼邮件,这种方法使得钓鱼活动更加有效。

在域 DNS SPF 请求中,也发现了该组织大量的钓鱼活动,如2017年发现攻击者已为某些服务器分配了特定的域名,这些服务器被反复用于向 Webmail 目标发送钓鱼邮件。攻击者经常使用商业 VPN 服务连接到发送垃圾邮件的专用主机,垃圾邮件发送服务器在与目标邮件服务器的 SMTP 会话 EHLO 命令中使用了特定域名。

APT28 对其的攻击活动进行了武器化,根据其活动的时间轴可以分为三个部分。从2017年到2018年初,APT28 使用特定的技术,如 T1251, T1329, T1336, T1319,获取第三方基础设施、安装和配置硬件网络系统、使用第三方混淆库可以降低人力消耗。从2018年初到2018年中,武器化链转到了 T1314, T1322 和 T1328,这些技术的使用表明该组织从外部专业资源和硬件为中心的技术转为内部专业资源。从2018年10月到2019年3月,APT28使用了完全不同的武器化技术:T1345,这些自己开发的能力表明 APT28 在走两条完全不同的路线。

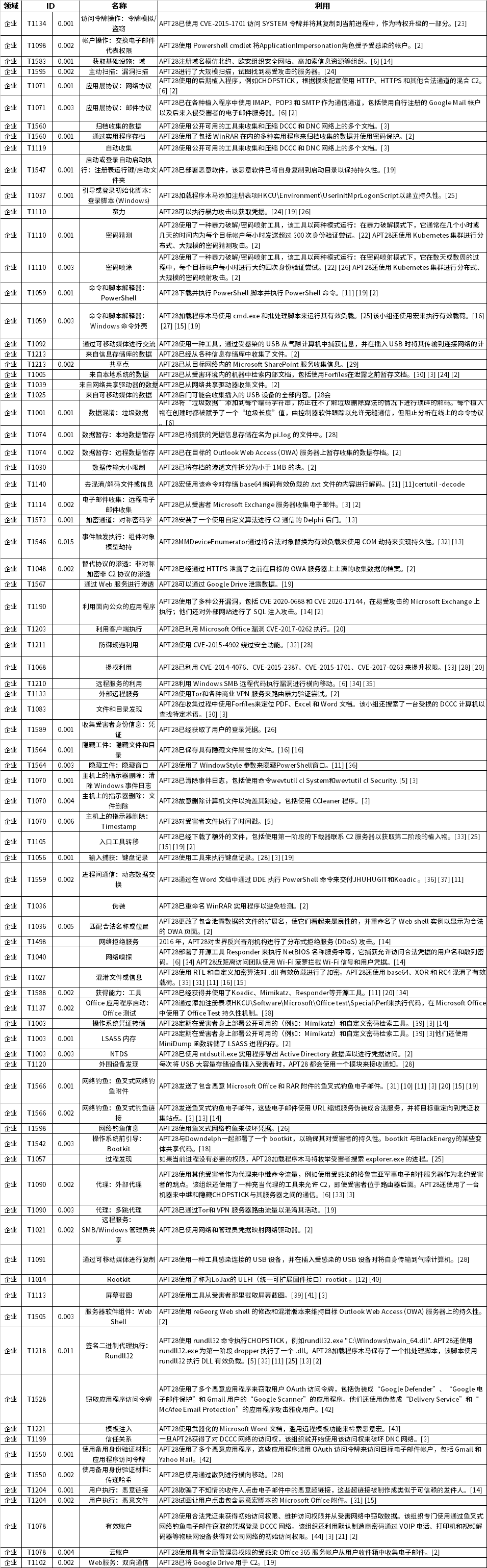

使用的技术:

APT28最常使用的漏洞利用包括:CVE-2017-0144 , CVE-2013-3897, CVE-2014-1776, CVE-2012-0158, CVE-2015-5119, CVE-2013-3906, CVE-2015-7645, CVE-2015-2387, CVE-2010-3333, CVE-2015-1641, CVE-2013-1347, CVE-2015-3043, CVE-2015-1642, CVE-2015-2590, CVE-2015-1701, CVE-2015-4902, CVE-2017-0262, CVE-2017-0263, CVE-2014-4076, CVE-2014-0515。利用的漏洞主要攻击的是 Windows 系统、Adobe Flash 和 Oracle。

3. APT28 的防护措施

APT28 拥有足够的资源,可以根据目标进行长时间的网络攻击活动。他们的攻击范围很广,破坏 DNS、钓鱼攻击、水坑攻击等。最近开始对 Webmail 和云服务进行直接攻击,该组织在未来几年仍将保持活跃。由于攻击者使用了各种各样的工具和策略,因此组织必须确保其边界安全,减少任何潜在风险。可采取以下措施:

(1)、强制执行最小特权原则,限制流量,仅启用所需的服务并禁用过时或未使用的服务,将网络中的风险降到最低。

(2)、修补安全漏洞,保持系统更新,创建强大的补丁管理策略,对已知和未知漏洞进行虚拟修补。

(3)、定期监视基础结构,除了采用防火墙之外,还包括入侵检测和防御系统。

(4)、启用双因素身份验证。

(5)、对员工进行安全教育,提高对网络钓鱼技术和常见攻击的认识,禁止工作中使用个人邮箱和社交帐户。

(6)、保持数据完整性,定期备份数据,加密存储敏感信息。