一、 背景

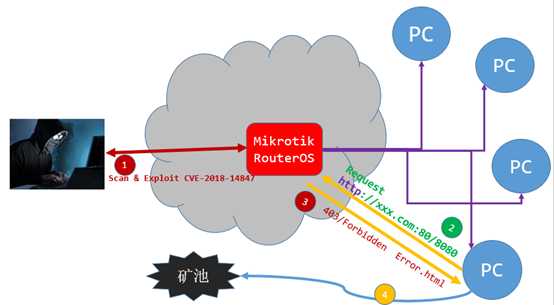

近段时间,我们从互联网上相关数据获知巴西境内大量Mikrotik路由器被感染挖矿,规模很大,且有全网蔓延趋势,攻击者利用了今年早些时候的一个比较严重的漏洞CVE-2018-14847,考虑到国内到也有不少用户在使用Mikrotik路由器,超弦实验室安全研究人员对于该漏洞与此事件迅速展开了深度跟踪与分析。

二、 漏洞分析与利用

通过修复前后的代码比对与分析我们发现文件nova/bin/mproxy存在过滤或校验路径遍历问题的不足,即路径遍历漏洞,接下来便是针对该类型漏洞的各种测试,辅助Burp Suite等渗透测试工具与RouterOS调试,进行多次构造请求尝试,抓包分析,通过特殊构造的请求,我们能够从服务器上读取任何想要的文件, 其中就包括存放RouterOS用户名密码等信息的文件/flash/rw/store/user.dat.

利用该漏洞的核心是基于路径遍历的缺陷获取存放用户名密码的数据库文件user.dat,由于RouterOS没有使用标准的加密方式加密,只是把密码原文和md5(用户名 + "283i4jfkai3389") 做了一次XOR运算,运算结果完全可逆,几乎可以认为是明文存储了密码,使用mikrotik-tools https://github.com/0ki/mikrotik-tools 包含的解码文件可以直接还原出明文密码,进而获得路由器的任意读控制权,再结合路由器内置的开发者后门登录进去便可获得任意写的控制权.

三、 在野利用事件分析

自从CVE-2018-14847三月份曝光以来,便有大量基于该漏洞利用的攻击,比如前段时间我们分析的VPNFilter僵尸网络,也是利用该漏洞作为最初的路由器感染向量,然后近段时间我们也观察到攻击者利用该漏洞发动多起基于Mikrotik路由器的挖矿攻击活动以获取利益最大化(IoT设备挖矿已成趋势),Avast、MalwareBytes等厂商均有提及,而且攻击重点是巴西,为什么是巴西?

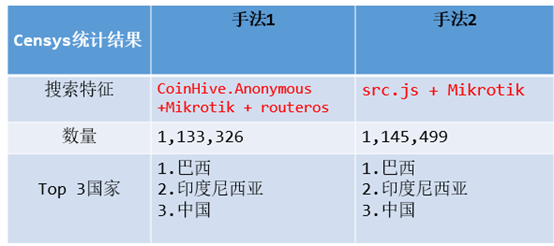

经过一系列关联分析与统计,针对此次Mikrotik挖矿感染的规模我们得到如下初步结果:

上述统计结果显示,手法1和2从数量和前3国家都是极其一致的,巴西受感染设备数量排列第一(这与巴西分布有最多的Mikrotik设备是一致的),印度尼西亚位居第二,中国排列第三(8,000+),其中自治系统CHINANET-BACKBONE No.31,Jin-rong Street(国内Bot集中营..)就分布有主机60,000+台,可见国内已有感染蔓延趋势!

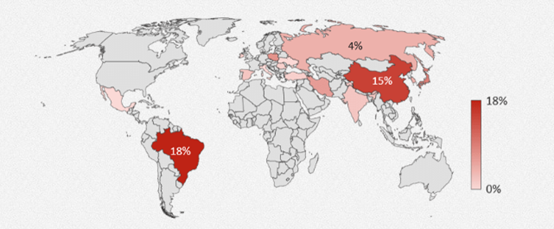

综上我们得知,攻击者利用Mikrotik RouterOS漏洞CVE-2018-14847在全球范围了发起了大规模设备攻击,由于巴西地区分布的Mikrotik设备最多,也自然成为攻击首选,从目前的感染规模、漏洞利用代码与感染方式、免杀时效性等都可以看出攻击者对Mikrotik设备通信协议与现有安全机制十分熟悉,而且手法1和手法2应该是同一组织所为。在F5实验室最新发布的物联网安全报告中指出, 2018年1月1日至6月30日期间,统计显示十大攻击源发起国中,巴西占比最高为18%(中国第二),这可能与此次巴西境内大量Mikrotik路由器遭到劫持与感染有关,导致流量剧增:

四、 防范与处置建议

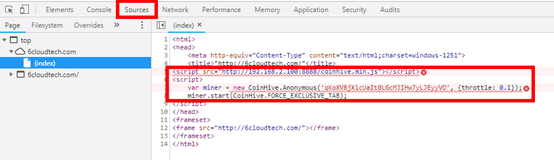

对于检测自己的路由器是否被劫持挖矿,比较简单的方法是用户可在不设置任何代理的情况下通过浏览器(chrome优先)访问http页面http://6cloudtech.com ,同时按F12打开开发者工具,查看sources和network两栏,看是否有挖矿脚本:

针对此威胁的严重性,超弦实验室给出如下的防范建议:

1> 升级RouterOS到最新版本

2> 立刻更改密码

3> 配置8291端口只允许从信任的已知IP访问

4> 使用“Export”命令查看所有配置并检查任何异常,例如未知的SOCKS代理和脚本。

5> 根据需要配置相关的防火墙规则或者部署六方云下一代防火墙(提供入侵检测)

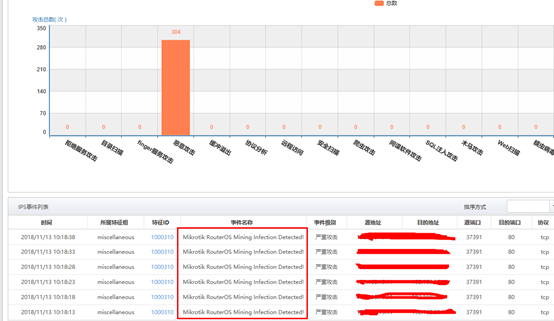

六方云下一代防火墙和工业防火墙已支持针对该路由器挖矿攻击的检测:

五、 总结

回到CVE-2018-14847成因上来看,这只是一个“未授权的任意读”的路径遍历漏洞,主要用来窃取凭证,即便拿到用户名与密码登录进去,也无法获得底层Linux系统的操作权,而在后续一系列的成功利用中,无疑路由器后门成为问题的关键,过去几年,关于路由器后门事件风波不断,涵盖国内外各大路由器厂商, Cisco(思科) 、D-LINK、Tenda、Linksys、Netgear、Netcore等均有此类事件曝出,就在前几天,思科被曝今年第七次删除其小型交换机产品中的后门账户, 对于频繁曝出的“后门”事件,厂商给出的说辞大多是:为了调试程序等技术需求而留下的接口,但是出厂时忘记删除了;这绝对不是后门,而是一个纯粹的安全漏洞,因产品开发时并没有留意造成。而且路由器后门的权限极高,可以直接与底层操作系统通信,一旦被黑客利用,劫持路由器,将会对用户的上网安全造成极其严重的后果,可以用来传播感染与代理挖矿、或者作为VPN跳板组建大型分布式僵尸网络,进而发动DDos等等,从近1-2年来看,黑客对于IoT风口路由器的利用正在进行从勒索到挖矿的利益转向,虽然挖矿远不及勒索获得的直接收益快和多,但鉴于挖矿可以更好的隐蔽不易被用户察觉,而且当大型分布式感染网络组建起来后,从长远看,利益也是相当可观的(另外利用物联网设备发动DDos攻击也是近几年常有的事),IoT挖矿已成趋势!

路由器是家庭联网的入口,家庭中各式的联网设备都会与其相连,通过这道“闸门”最终进入互联网,黑客正紧盯这个家庭IoT入口,路由器的安全值得厂商与用户高度关注!

欲知更多,请点击如下链接查看完整版PDF:

基于CVE-2018-14847的Mikrotik RouterOS安全事件分析-完整版.pdf

基于CVE-2018-14847的Mikrotik RouterOS安全事件分析-完整版.pdf